機能

プラットフォーム

350以上の深いアプリ連携で、SaaS管理を強化

アプリカタログソリューション

メニュー

閉じる

ゼロトラストは、先進的な組織にとって選ばれたセキュリティモデルとして登場しました。シンプルに聞こえる「信頼せず、常に検証する」という概念ですが、クラウドアプリケーションにおけるゼロトラストの実装には戦略的な計画、技術的なノウハウ、組織的な合意が必要です。

本ガイドでは、クラウドアプリケーションのゼロトラストセキュリティを実装するための実践的なステップを、基礎的な原則から組織のセキュリティ成熟度に応じた高度な実装戦略まで、ITディレクターの視点で解説します。

ゼロトラストは単なるセキュリティフレームワークではなく、クラウドファーストの世界におけるアクセス管理のアプローチの根本的な転換を意味します。従来のセキュリティモデルがネットワーク内部のユーザーを自動的に信頼するのに対して、ゼロトラストは「侵害を前提に、すべてのリクエストを検証する」という考え方を採用します。

クラウドアプリケーションにおいて、このアプローチは任意ではなく、必須となります。リソースが複数のクラウドプロバイダーやSaaSプラットフォーム、ハイブリッド環境に分散しているため、従来のネットワーク境界は無効になり、従来型の境界ベースのセキュリティはますます効果を失っています。

ゼロトラストは単なるセキュリティフレームワークではなく、クラウドファーストの世界におけるアクセス管理のアプローチの根本的な転換を意味します。従来のセキュリティモデルがネットワーク内部のユーザーを自動的に信頼するのに対して、ゼロトラストは「侵害を前提に、すべてのリクエストを検証する」という考え方を採用します。

クラウドアプリケーションにおいて、このアプローチは任意ではなく、必須となります。リソースが複数のクラウドプロバイダーやSaaSプラットフォーム、ハイブリッド環境に分散しているため、従来のネットワーク境界は無効になり、従来型の境界ベースのセキュリティはますます効果を失っています。

ゼロトラストセキュリティは、次の3つの重要な原則に基づいています。

これらの原則は、クラウド環境とオンプレミスインフラストラクチャでは異なる形で現れます。クラウドアプリケーションは、どこからでもアクセス可能であり、しばしばITの直接管理外で、敏感なデータが組織間で流通するため、特別な取り組みが必要です。

従来のセキュリティは「城と堀」の原則に基づいており、強固な境界内で自由に移動できるという考え方でした。しかし、クラウド環境では以下のような問題が発生します:

ゼロトラストへの移行は、以下のような進化を意味します:

クラウドアプリケーションにおいては、データとユーザーに伴って移動する制御を実装する必要があります。従来のネットワークセキュリティモデルに無理にクラウドサービスを当てはめるのではなく、クラウド環境に適したセキュリティを構築します。

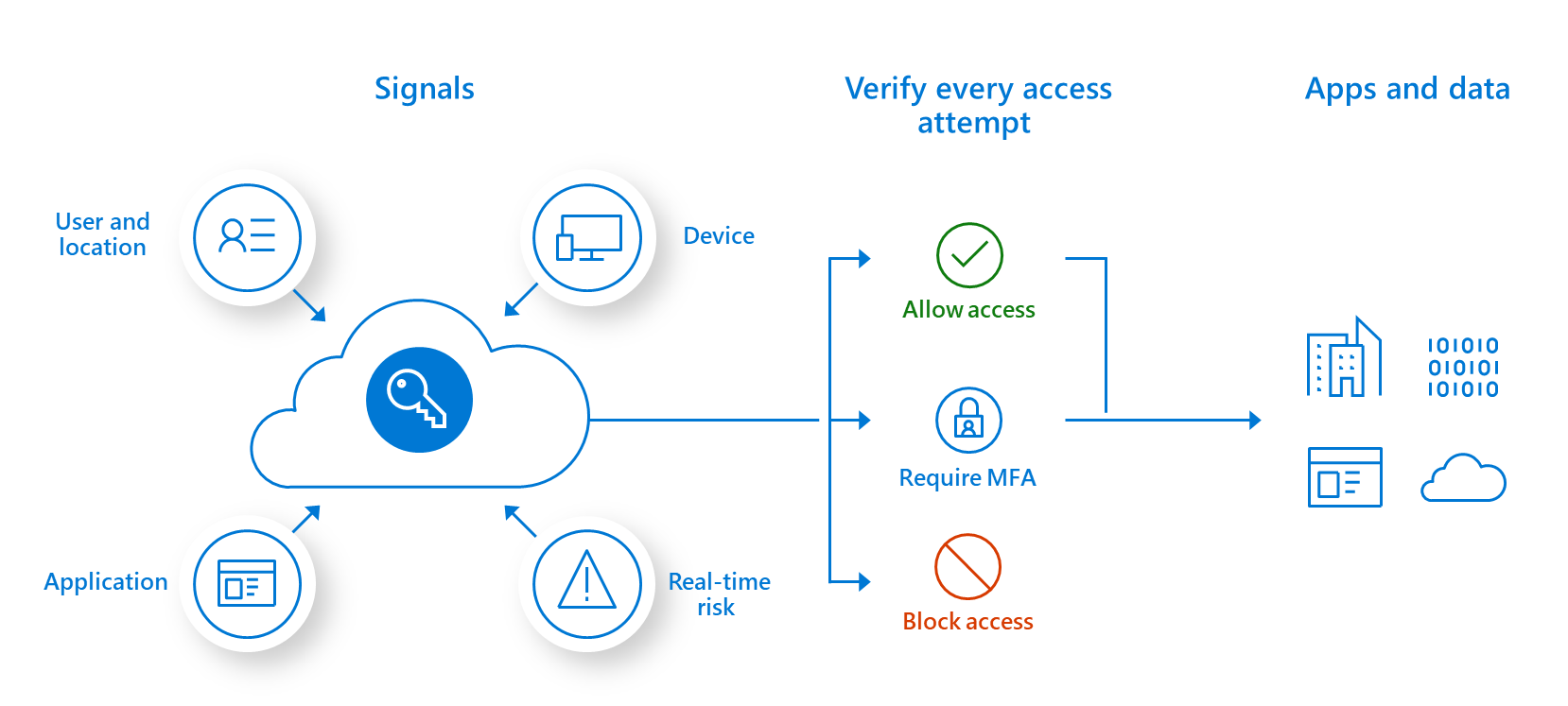

条件付きアクセスは、ゼロトラスト戦略のポリシー強制エンジンとして機能します。リアルタイムで誰がどのリソースにアクセスできるかを決定する高度なゲートキーパーとして働きます。これにより、ネットワーク境界をポリシーに基づいた動的な方法で評価することができます。

効果的な条件付きアクセスポリシーは、セキュリティと使いやすさのバランスを取ります。ポリシーが詳細であればあるほど、重要な保護を提供できますが、複雑すぎると管理が難しくなります。

ポリシー設計時の重要なポイント:

条件付きアクセスの強みは、複数のシグナルを組み合わせてアクセスの決定を行う能力にあります。クラウドアプリケーションのために、これらのシグナルは重要な文脈を提供します。

これらのシグナルを組み合わせることで、リスクシナリオに適応する高度なポリシーを作成できます。

多要素認証(MFA)は、アカウントの侵害を防ぐための最も効果的な制御手段です。Microsoftのセキュリティ研究によると、MFAは99.9%の自動攻撃を防ぎ、ターゲット攻撃の成功率を大幅に低減させます。

クラウドアプリケーションにおいて、MFAの実装は単なるベストプラクティスではなく、基本的なセキュリティ要件です。しかし、すべてのMFA実装が同じではなく、MFAの展開方法はセキュリティとユーザー体験の両方に大きな影響を与えます。

基本的なMFA(通常、パスワードと第2要素)はセキュリティを大幅に強化しますが、高度なMFA戦略はより強力な保護を提供し、ユーザー体験を向上させます。

最もセキュアな認証方法でも、ユーザーが回避する方法を見つけてしまえば無意味です。MFAの展開は、セキュリティ要件とユーザー体験を慎重にバランスさせる必要があります。

FIDOアライアンスの調査によると、ユーザーフレンドリーなMFAを実装している組織は、特定の方法を強制する組織よりも採用率が3倍高いとされています。

最も効果的なMFA戦略は、強力な技術制御とユーザー体験設計を組み合わせることで、セキュリティと採用率の両方を向上させることです。

最小権限の原則(必要最低限の権限のみを付与すること)は、クラウド環境において特に重要かつ複雑になります。現代のクラウドアプリケーションは広範な機能を提供しているため、過剰な権限を持つアカウントは重大なセキュリティリスクを引き起こします。

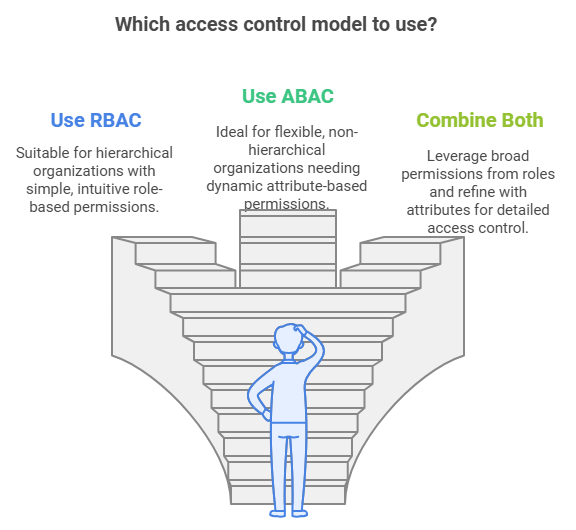

クラウドアプリケーションにおける最小権限アクセスの実装は、従来の役割ベースのアクセス制御を超え、ユーザーのニーズやリスクプロファイルに応じた動的で詳細な権限モデルを採用することが求められます。

従来のRBACは、定義された役割に基づいて権限を付与します。RBACは実装が簡単ですが、権限が増大しがちで、動的なクラウド環境には柔軟性が不足しています。

ABACは、属性の組み合わせに基づいてアクセス決定を行う、より洗練されたアプローチです:

実際には、次のように異なります:

最小権限アクセスの効果的な実装は、詳細な権限モデル(ABAC)と時間的制約(JIT/JEA)を組み合わせ、リスクウィンドウと潜在的な脅威の範囲を最小限に抑えることです。

クラウドアプリケーションに対するゼロトラストの実装は、一律のアプローチではありません。組織のセキュリティ成熟度によって直面する課題が異なり、フレームワークの優先順位をつける必要があります。

段階的アプローチを採用することで、初期の成果を上げながら、時間をかけてセキュリティ体制を強化していくことができます。重要なのは、実装計画を組織の現状の能力と最も緊急なリスクに合わせることです。

ゼロトラストの導入を始めたばかりの組織は、比較的簡単に実装できる基盤的なセキュリティ制御に焦点を当て、即効性のあるリスク低減を図るべきです。

基盤的なセキュリティ制御が整った組織は、より高度な保護を実施し、より詳細なポリシーによってセキュリティを強化できます。

堅牢なセキュリティ基盤を持つ組織は、ゼロトラストの高度な機能を実装し、完全な保護を提供します。このフェーズでは、自動化と統合が進みます。

ゼロトラストの実装を進める際は、組織のセキュリティ成熟度に応じて段階的に実施することで、実行可能なセキュリティ強化を実現しつつ、より高度な機能への移行基盤を作ります。それぞれのフェーズは具体的なセキュリティ改善を提供し、さらに進んだ機能に向けた基盤を確立します。

ゼロトラストのクラウドアプリケーションへの実装は、単なる一回限りのプロジェクトではなく、継続的なプログラムです。そのため、セキュリティ対策が進化し続け、クラウド環境が変化する中で、その効果を測定し、改善を行い続けることが重要です。明確な指標を設定し、改善プロセスを確立することで、セキュリティコントロールが常に有効であることを確認できます。

ゼロトラスト実装の効果を測定するためには、セキュリティ成果と運用影響の両方をカバーするバランスの取れた指標が必要です。

ゼロトラストの実装は、リアルタイムのフィードバックを取り入れ、セキュリティコントロールを継続的に改良していく必要があります。改善プロセスを適切に設定し、運用の中で定期的に評価と改善を行うことで、セキュリティ対策を強化し続けます。

効果的なゼロトラストの実装には、進捗を測定する明確な指標と、現実のフィードバックや脅威環境の変化に基づいてセキュリティコントロールを改善するための構造化されたプロセスが必要です。

ゼロトラストのクラウドアプリケーションへの実装は、セキュリティアーキテクチャの根本的な変化を意味します。従来の静的な境界型のコントロールから、動的でアイデンティティを中心とした保護への移行です。このアプローチは、単にセキュリティを強化するだけでなく、クラウド中心の世界で実際に働く組織の実態により適しています。

本ガイドを通して、ゼロトラスト実装の基本的な構成要素について触れました。条件付きアクセスによる文脈に基づいた意思決定、セキュリティと使いやすさのバランスを取った高度なMFA戦略、リスク表面を最小化するための最小権限モデル、そしてセキュリティ成熟度に応じた段階的実装アプローチを学びました。

最も成功している組織は、ゼロトラストを目的地ではなく、継続的な改善の取り組みとして捉えています。完璧なセキュリティは存在しませんが、ゼロトラストの原則を体系的に実装することで、予防、検出、対応が可能なレジリエントなセキュリティを実現できます。

ゼロトラストの実装を進める際、重要なのはフレームワークをチェックすることではなく、組織の最も貴重な資産を保護し、クラウド環境で効果的に作業できるようにセキュリティの改善を進めることです。

ゼロトラストをクラウドアプリケーションに実装するのには通常どのくらいの時間がかかりますか?

実装のタイムラインは、組織の規模、複雑さ、開始時の成熟度によって大きく異なります。一般的に、各フェーズは以下の通りです:

「一気に実装する」のではなく、段階的な改善に焦点を当てるべきです。部分的な実装でも、従来のセキュリティモデルに比べて大きなセキュリティ向上が見込めます。