coconalaにおけるAWSセキュリティ課題の対応実録。〜上場に向けたSIEMを活用したログ分析〜(前編)

現在の状況をヒアリングし、最適な改善方法をご提案します。

今回のジョーシスラーニングのテーマは「AWSセキュリティ課題の対応方法」です。

大手企業をはじめ、数々のアドテク企業でプロダクトインフラのグループマネージャーを歴任。2021年に上場を果たしたココナラでもインフラ整備に尽力されている川崎雄太さんを迎え、実践的なAWSセキュリティ課題の対応方法を解説いただきました。

前編では、メインコンテンツであるSIEMを活用したログ分析方法について取り上げ、後編ではディスカッションや読者からのQ&Aを中心に解説します。

<スピーカー>

川崎 雄太|株式会社ココナラ 情報システムグループ Group Manager

ココナラで抱えていたセキュリティの課題

『一人ひとりが「自分のストーリー」を生きていく世の中を作る』をビジョンに掲げ、成長を続けるココナラでは、セキュリティ上の課題がありました。どのような課題があったのか当時の状況を振り返っていただきました。

急成長を遂げるココナラとは

川崎さん:まずは簡単にココナラの紹介をさせてください。ココナラは、知識・スキル・経験を商品化して「ECのように売買できる」マッチングプラットフォームです。ココナラと聞くと、プライベートシーンで利用されるサービスというイメージを持たれる方も多いのですが、2021年からはビジネスシーンに特化した「ココナラBusiness」をローンチしたことで、近年では法人向けの出品も増えています。

出品サービスは450ものカテゴリに分かれており、スタートアップから大企業まで利用できる多種多様なサービスが展開されています。会員登録者数は296万人以上(2022年5月時点)に登り、直近2年間だけでも会員数が130万人ほど増えています。

その他にも年間購入UU、サービス出品数、出品者数といった主要KPIはいずれも右肩上がりに成長を続けているサービスです。

ココナラのセキュリティ組織について

川崎さん:ココナラでは、2021年9月にセキュリティ専門組織「CSIRT(シーサート)」を立ち上げ、プロダクトと社内情報システムの両方を管理しています。CSITRTは私を含めて3名体制で、プロダクトと社内情報システム両方のセキュリティ施策に関して、企画からモニタリング運用まで一気通貫で担っています。

とはいっても、リソースも限られているため、優先度の高い施策を効率的に遂行することが不可欠といった状況です。とりわけ近年は事業成長に伴い社員数も急増しています。情報セキュリティ観点でいえば、「社員数が増加する=セキュリティリスクにさらされる機会が増える」という構図となります。

こうしたことからも、CSIRTに対して求められる役割や社内からの期待値が高まっていると感じています。

現状の認識が弱く、どの順番で何をすればよいかが不明確

川崎さん:CSITRTが立ち上がる以前は、社内にセキュリティ専門組織が存在せず、インフラ・SREエンジニアが手の空いたときに、都度対応するといった体制をとっていました。そのためCSIRTが立ち上がったばかりの頃は「現状の認識が弱く、どの順番で何をすればよいかが不明確」といった状況が組織上の課題でした。

どのようにロードマップを描き、合意形成し、計画して登っていけば良いかも理解できていませんでしたし、セキュリティ課題がリストアップされておらず、問題が発生するたびにまるで「もぐらたたき」のように対応するといった状態でした。

そのなかでも、自己流でログの取得だけは行っていましたが、そのデータを基にプロアクティブ(※1)・リアクティブ(※2)な活用まではできていないといった課題もありました。

※1:インシデントを発生しないようにするための予防措置のこと

※2:インシデントが発生したときの事後対処をすること

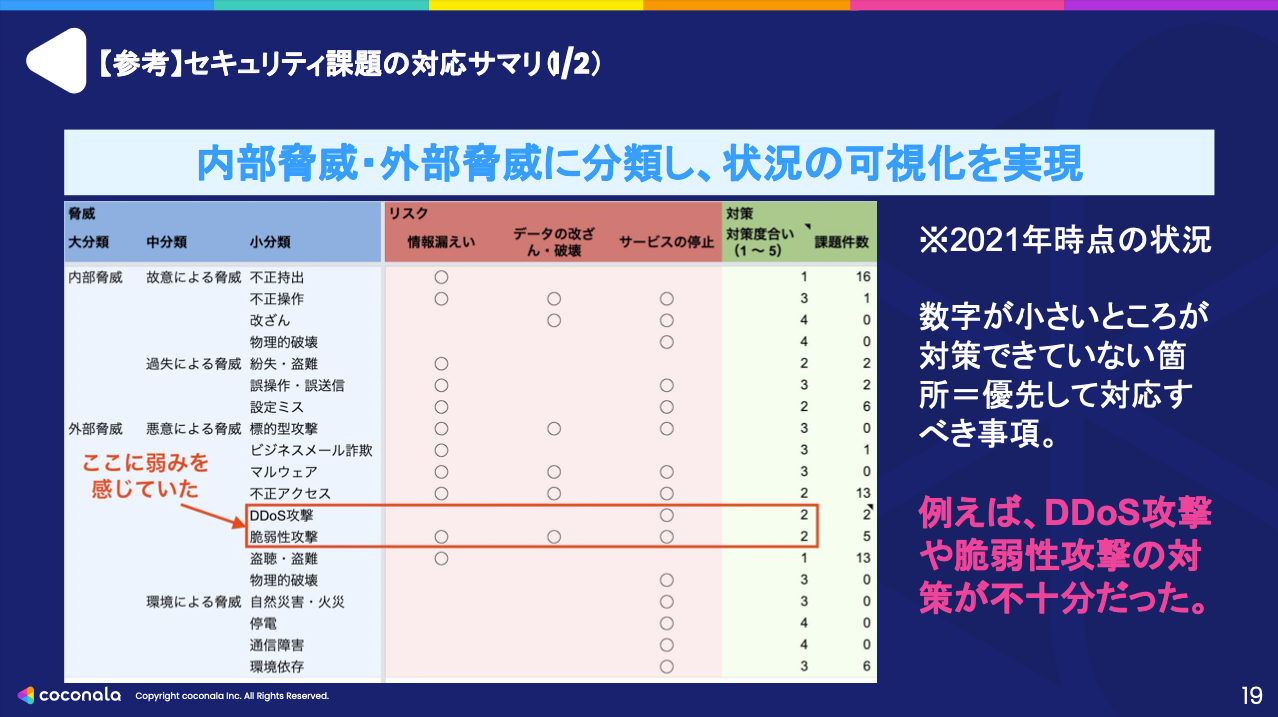

セキュリティ課題の状況を可視化

川崎さん:いくつかの課題があった状況のなかで、自分たちが手始めに何をやったかというと、セキュリティ上の脅威を「内部脅威」と「外部脅威」に分類し、対応状況を可視化しました。その上で、分類した各項目の対策度合いに5段階評価をつけ、数字の低い(=対策度合いが低い)箇所を優先的に対策を講じていきました。

当時はDDoS攻撃や脆弱性攻撃への対策が不十分でしたので、そこから優先的に着手していきましたね。さらに、セキュリティ課題の状況把握するために、月次モニタリングを開始しました。これによって対策できていない部分や問題発生リスクが大きい部分を速やかに発見できるようになりました。

SIEM on Amazon OpenSearch Serviceによる打ち手

ココナラのセキュリティログの分析とは具体的にどのようなものだったのでしょうか。SIEM on Amazon OpenSearch Serviceによる打ち手について、特に「WAFログ」にフォーカスして解説いただきました。

セキュリティログの分析

川崎さん:そもそも「セキュリティログ分析」とはどのようなものかというと、自分たちは「システムのコンディション把握と打ち手を創出すること」ととらえています。セキュリティログ分析を行う目的としては2つあります。

1つ目は『ある時点のシステムの状態を把握』し、そこから『対応が必要な場合の打ち手を創出する』ことです。わかりやすくいえば、システムの健康診断とでもいえるでしょう。問題の有無もそうですし、仮に問題が顕在化していなくとも、予兆があるかどうかを確認して次のアクションを創出できます。

2つ目は、ログの増加に対する対策です。システムの規模が多くなればなるほどログの量が膨大となるため、分析の仕組みを整えることは必要不可欠です。

WAFログのセキュリティ分析は何が難しいか

川崎さん:セキュリティ分析の難しさとしては、大きく2点挙げられます。

1点目は、そのままのデータ形式では人に読みやすくないことです。例えばWAFのログを見たときに、部分的にわかるところもあったとしても、ほとんどわからない方も多いのではないでしょうか。実際に「何をどのように分析を進めれば良いか迷ってしまう」という方が少なくありません。

2点目は、ログの量が膨大であることです。ココナラでは1日で120GB以上のログが発生しますので、それらを人が1つ1つ確認するのは非現実的であると言わざるを得ないことが、セキュリティ分析の難しさに直結しています。

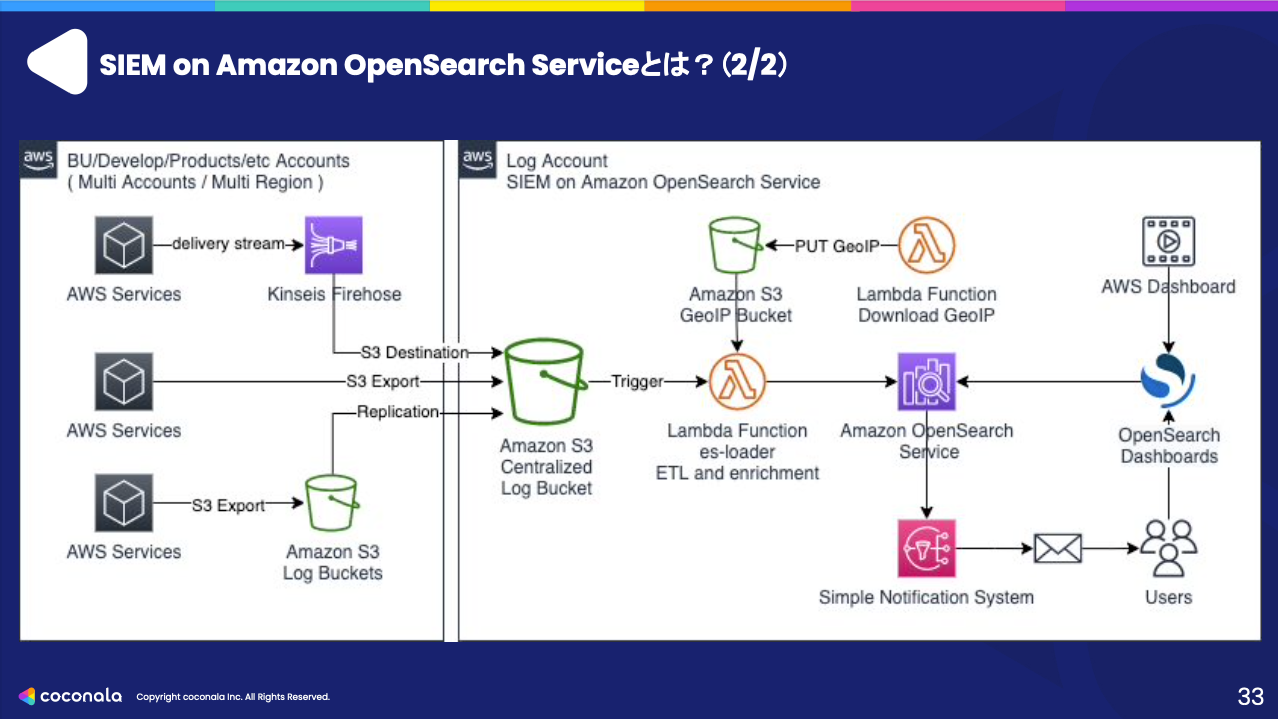

SIEM on Amazon OpenSearch Serviceの導入

川崎さん:セキュリティ分析を効率的に進めるためには、統合的にモニタリングできる仕組みが必要であることから、ココナラでは「SIEM on Amazon OpenSearch Service」を導入しました。

SIEM on Amazon OpenSearch Serviceとは、AWSサービスのログ可視化やセキュリティ分析を可能にするソリューションのことです。そもそも、SIEM(シーム)とは、Security Information and Event Managementの略で、あらゆるログの収集と一元管理を行い、相関分析による脅威検出とインシデントレスポンスをサポートしてくれるセキュリティ製品を指します。

ここでアーキテクチャを紹介します。上図の真ん中のバケット(Amazon S3)にログを保存するだけで、Lambdaがキックされて、Amazon OpenSearch Serviceのダッシュボードにデータが取り込まれるというとても効率的なサービスとなっています。

ココナラでモニタリングしているログは主に4つありまして、「AWS WAF」「Amazon Elastic Load Balancing」「Amazon GuardDuty」「AWS CloudTrail」が挙げられます。

クラウド環境のセキュリティ対策や運用のベストプラクティスについては、クラウドセキュリティ対策とは?政府が策定したガイドラインと事例も解説もぜひご参考ください。

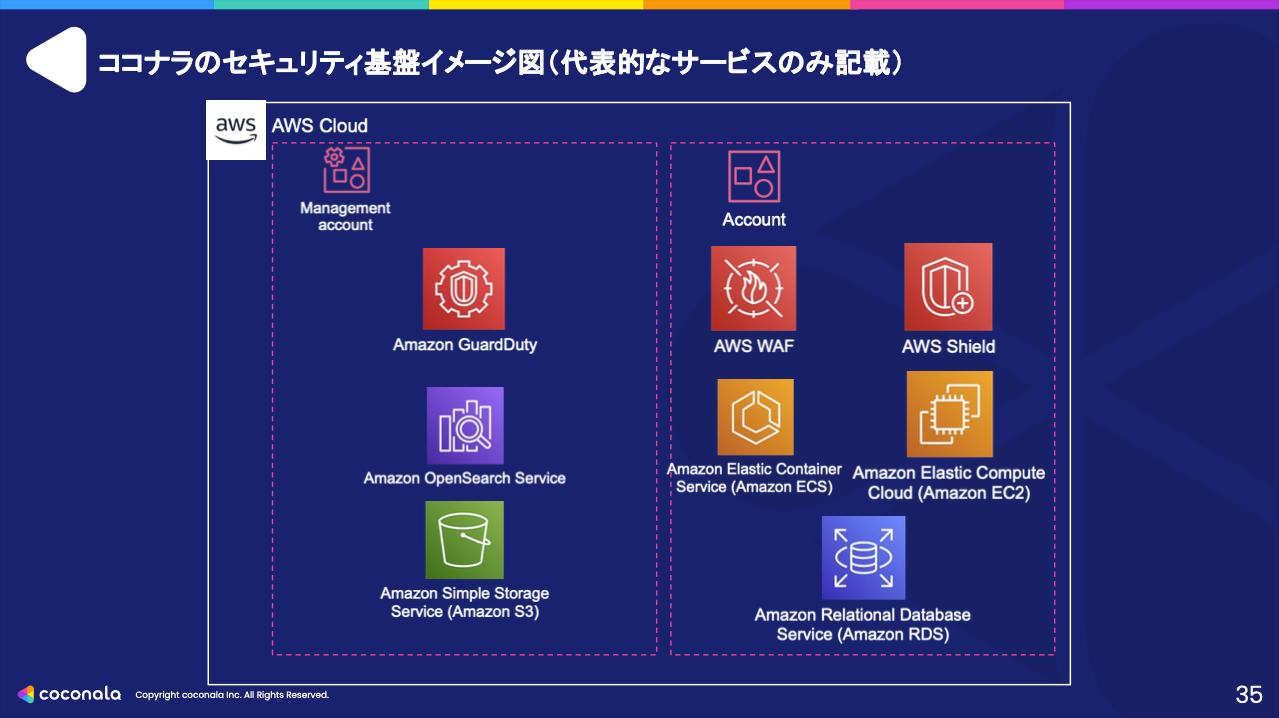

ココナラのセキュリティ基盤イメージ

川崎さん:ココナラのセキュリティ基盤のイメージを簡単に紹介させていただきます。ココナラではAWSのベストプラクティスに従い、プロダクトが稼働するアカウントとセキュリティが司るアカウントに分けて運用しています。

アカウントを分けるとIAM(AWS Identity and Access Management)も分かれるので、エンジニアが誤って操作することもありません。それによってセキュリティを担保できます。

AWS環境でのIAM管理やアクセス権限の適切な設計はセキュリティの要です。アクセス管理とは―現代のセキュリティに不可欠な仕組みの記事も合わせてご覧いただくと理解が深まります。

SIEM on Amazon OpenSearch Serviceを用いたWAFログのモニタリングが可能

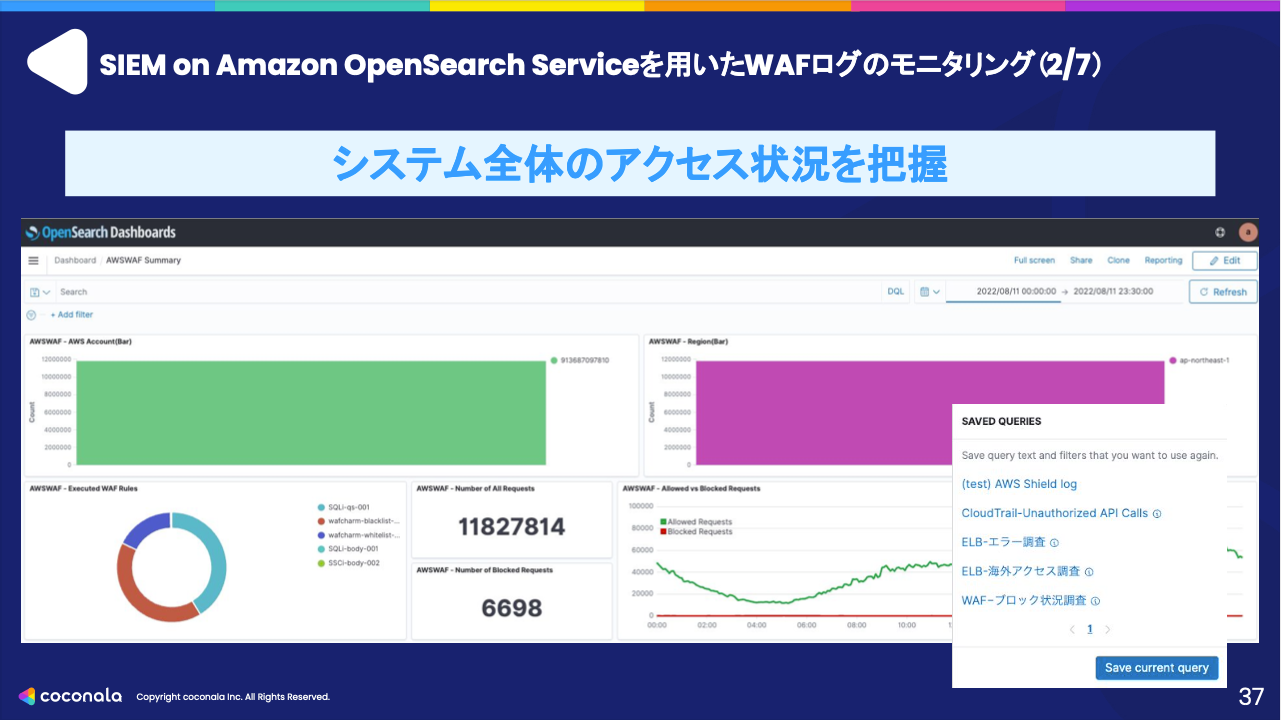

川崎さん:ココナラではSIEM on Amazon OpenSearch Serviceを用いて、日次で傾向把握と分析をしたり、過去との比較からパターン化したりしています。あらかじめAWSのサービスごとにダッシュボードが準備されているため、所定のS3へログを格納するだけで、可視化・分析が可能となっています。

可視化したデータは日次で分析できますが、クロスアカウントのS3レプリケーションだけで簡単に実現できる点も魅力です。特にココナラは国内を中心にサービスをしているため、国内・海外のIPアドレスによるアクセス状況やブロック状況、さらにエラー発生状況などをモニタリングできる点はメリットです。

ココナラでのWAFログのモニタリングの実例

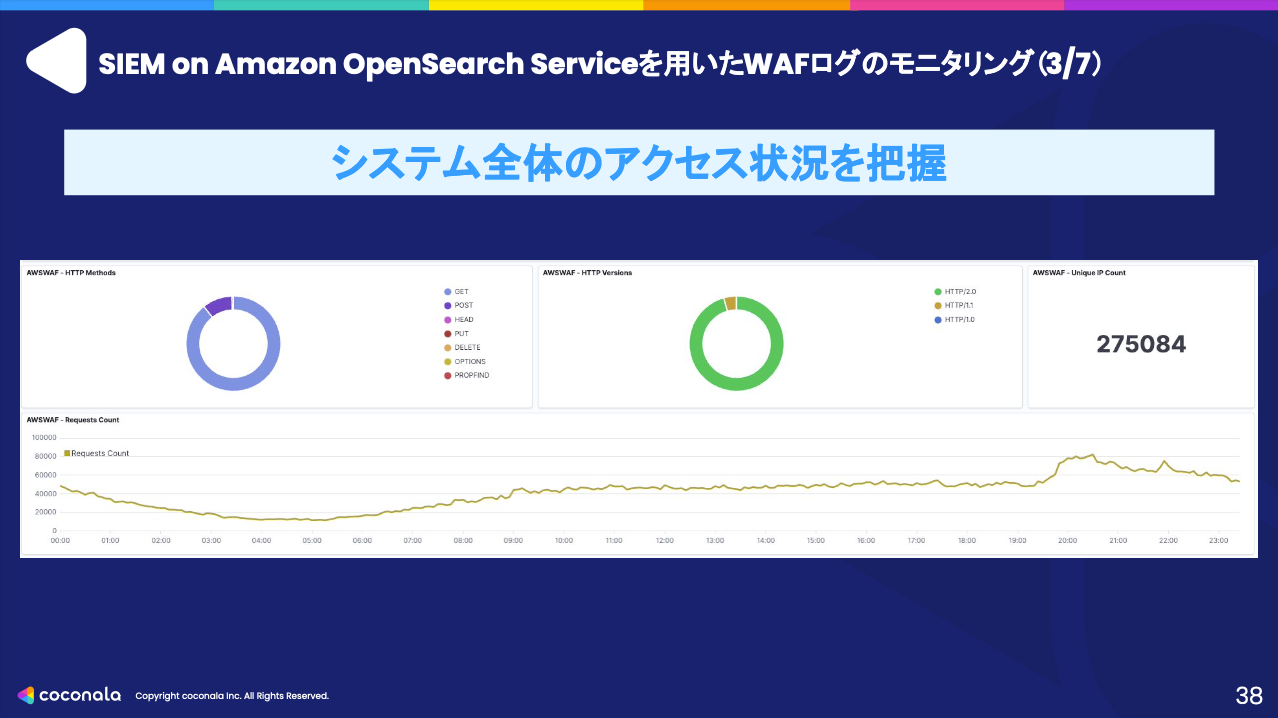

川崎さん:SIEMを用いたWAFログのモニタリングの実例を少し紹介しますと、WAFのログを取り込むだけでシステム全体のアクセス状況を一目で把握できるようになります。

他にも、リクエスト数やWAFのブロック数、合致したルール数を可視化できます。例えばいつもよりブロック数やルール数が多い場合は、「もしかしたらDDoS攻撃が来ているのではないか?」「悪意のあるアクセスが存在しているのではないか?」ということもモニタリングで予測できるようになります。

加えて、アクセス数の多いURL、アクセスの多い国やルールといった、アクセス状況の詳細を一目で把握・分析が可能になるので、次のアクションにつなげやすくなります。

さらに、WAFログの1行1行をキーとバリューに分けて、人にわかりやすい形でモニタリングも可能です。それによって大枠を確認して、問題があるログをそれぞれ容易に確認できます。

ココナラでは毎営業日モニタリングを実施し、アクションを創出しています。2022年からモニタリング運用をローンチしましたが、効果は上々です。具体的には、WAFのブロックルールに合致しない悪意のある。または不審なアクセスをしているIPアドレスを捕捉し、アクセスブロックを実施しています。累計1,000万回以上のアクセスをブロックし、正規のユーザーのアクセスを守ってくれています。

AWS社とのコラボレーションによる対策推進

SIEM on Amazon OpenSearch Serviceの活用には、AWS社との密接なコミュニケーションが重要だったことを踏まえ、具体的にどのような関わりをもたれているのか解説いただきました。

川崎さん:コラボレーションによる取り組みは大きく2つあります。1つ目は、AWS社との月例会や個別テーマの定例会を設けています。例えば、「セキュリティをどのように高めていくか」というテーマでの検討も行なったことがありました。

そこで「Well-Architectedツール」というAWSのベストプラクティスと照らし合わせたレビューも実施していただきましたが、そのレビューのなかで、ココナラが対応出来ていない項目があったので、速やかに対応に向けた検討が行われました。

AWS社とのコラボレーションによる取り組みの2つ目は、SIEM on Amazon OpenSearch Serviceの個別ハンズオンの実施です。こちらは、1day/3時間のハンズオンを個別に実施するというものなのですが、ワークショップコンテンツに従って、環境構築から模擬運用まで実践することで、今までPoCにかかっていた工数や期間が不要になったのが大きかったですね。

このように、自社に足りない部分はAWS社に頼ることで本格的に運用できるようになりました。

今後のテーマ

上場を果たし、今も尚ユーザーを増やし続けるココナラ。そんなココナラのセキュリティ対策について、今後どのような展開を予定されているのかお伺いしました。

川崎さん:ココナラの今後のテーマとしては大きく2つあります。1つ目は、一度導入して終わりではなく、継続したリファクタリングを行う点です。攻撃は日々進化しているため、防御策も日々チューニングやリファクタリングを行う必要があるからです。

ソリューションは「導入する」よりも「導入後の運用」のほうが重要ですし、リアクティブだけでなくプロアクティブな仕掛けも大切だと考えています。

2つ目は、経営層にセキュリティ対策の必要性や効果を理解してもらうことです。やはりセキュリティ強化を進めていくには、経営の理解を深めることが必要不可欠です。

そのためにも、インシデント発生時の対応費>セキュリティ対策費という構図をしっかりと理解してもらい、経営層と一緒にセキュリティ対策を進めていくことが重要だと感じます。

もちろん予算も限られるため、「いかに効率的・効果的に対策を進めていくか」ということもあわせて考えていかなければならない課題です。

まとめ

AWSセキュリティ課題の対応方法について、数多くの経験・実績を持つ川崎さんだからこそ聞けるリアリティのある内容をお話いただきました。後編では、さらに深いディスカッションやQ&Aを通じて具体的な運用や課題解決策を紹介しています。ぜひcoconalaにおけるAWSセキュリティ課題の対応実録。上場に向けたSIEMを活用したログ分析(後編)もご覧ください。

効果的なセキュリティ対策の第一歩として、自社の現状を正確に把握することが挙げられます。なかでも、SaaSやデバイスといった社内のIT資産は、誰が、何を、どんな権限で持っているかを整理することはとても重要です。もし情シス部門の担当者が認知していないSaaSやアカウントが社内に存在していた場合、適切に対処することは難しいでしょう。

こういったIT資産をまとめて確認できるのが「ジョーシス」です。100以上のアプリと簡単にAPI連携できるほか、シャドーITも検知も可能です。セキュリティ対策の第一歩として、ジョーシスの導入を検討してみてはいかがでしょうか。

over your identities, applications, and files?

Sign-up for a 14-day free trial and transform your IT operations.

.avif)

-p-130x130q80.png)