パスワードレスなAzure ADの運用事例〜従業員がパスワードを知らない世界〜(前編)

現在の状況をヒアリングし、最適な改善方法をご提案します。

今回のジョーシスラーニングのテーマは「パスワードレスなAzure ADの運用事例」です。

Web制作会社にてプログラマーとしてのキャリアを培われ、その後は複数の企業で社内SEや情シスの第一線で活躍されてきた、鈴木直文さん(株式会社ペイジェント 情報システムグループ グループリーダー)に、Azure ADを用いたパスワードレスの運用方法について自社の事例を交えて解説していただきました。

前編では、株式会社ペイジェントにおけるパスワードレスの導入から運用方法について、前任担当者から引き継いだ当時の課題感も含めてリアルな内容を解説します。後編では、読者からのQ&Aを中心にさらに踏み込んだ内容をお届けしますので、あわせてご覧ください。

<スピーカー>

鈴木 直文|株式会社ペイジェント 情報システムグループ グループリーダー

株式会社ペイジェントについて

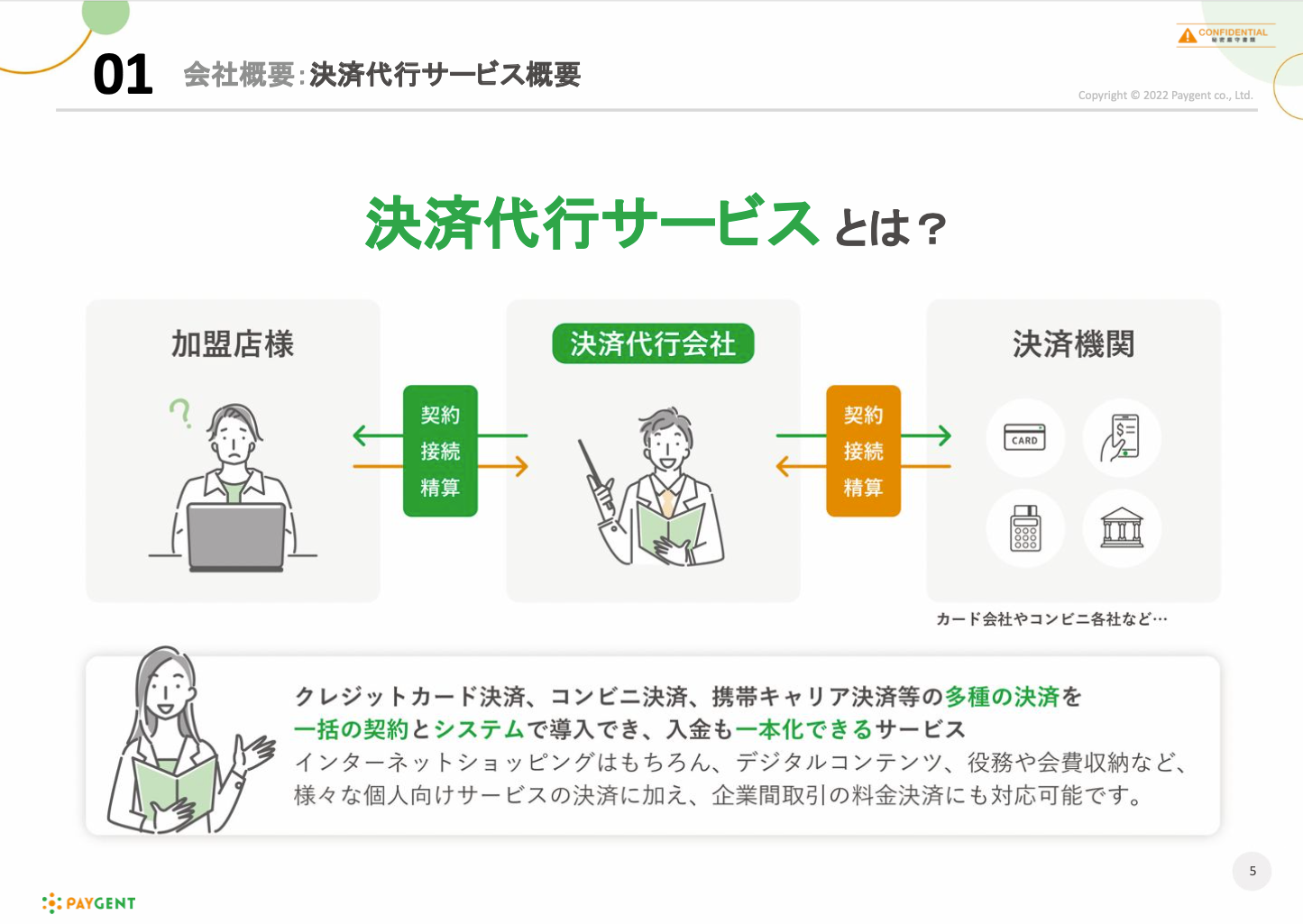

セミナー冒頭では、鈴木さんが所属される株式会社ペイジェントの事業紹介や、鈴木さんがどのような業務に携わっているかを、かんたんに紹介していただきました。

鈴木さん:当社はクレジットカード決済・コンビニ決済・携帯キャリア決済などの多種多様な決済手段を、一括の契約とシステムで導入し、入金まで一本化できる「決済代行サービス事業」を手掛けています。デジタルコンテンツ、ECサイト、企業間取引、個人利用にいたるまで幅広いシーンで利用が可能です。

創業は2006年で、当時DeNAと三菱UFJニコスの合同会社として発足しましたが、2019年にDeNAからNTTデータへと事業譲渡され、現在はNTTデータと三菱UFJニコスが50%ずつ株式を保有しています。

そんな当社ですが、従業員がパスワードを知らないパスワードレスな組織環境となっています。私自身は現在、情報システムグループのリーダーとして、ヘルプデスクやセキュリティ、データ分析、業務効率化といった情シス業務全般に従事しています。

今回は、当社がどのようにしてパスワードレスの体制を構築していったのかを、実例を踏まえて解説させていただきます。

一般的なパスワード運用について

株式会社ペイジェントのパスワードレス化について解説いただく前に、パスワード運用とはどうあるべきか、そもそもなぜパスワード運用はなぜ必要なのかといった点において鈴木さんの視点で解説いただきました。

鈴木さん:早速ですが、みなさんの会社は、IdP(Azure AD)のパスワードをどのように運用されていますでしょうか。私の想像では、おそらく次のような流れで進めている会社が多いのではないでしょうか。

- 入社時に初期パスワード(仮パスワード)を教える

- ユーザー(従業員)が自分のパスワードに変更する

- PINや顔・指紋認証を設定する

その他にも、「Microsoft Authentcator」を用いてパスワードレス認証も設定しているケースもあるでしょう。

もし従業員がパスワードを忘れた場合には、セルフリセットを許可し、情シスでは余計な工数を増やさないという体制を取り入れている企業も一定数いるのではないかと思います。

結論からいえば、こうしたパスワード運用でもありだと思いますし、むしろパスワードレス認証まで設定されているとしたら、今回の話は必要ないかもしれません(笑)。

しかし、そもそも従業員が自分で設定したパスワードは本当に信頼できるのでしょうか。従業員は、自分が入力しやすいような簡単なパスワードを設定していないでしょうか。

例えば、次のような文字列をパスワードとして設定している方は少なからずいるはずです。

- Suzuki@1(8文字、4種類)

- Suzuki-202212(13文字、4種類)

実際にこうしたパスワードは、文字数や使用文字などのパスワードポリシーを設定していたとしても通ってしまいます。しかしながら、いくら会社が定めたパスワードポリシーを満たしていたとしても、「覚えやすい」「第三者から推測されやすい」ものでは、本来のパスワードの意味がありませんよね。

情シス・情報セキュリティ的には、従業員がそうしたパスワードを設定するのは正直やめてもらいたいものですし、そもそも「パスワード自体をなくしたい」と感じる方もいるでしょう。しかし、現状のAzure ADではパスワードレス化に対応できないため、どうしたら良いか悩んでしまいますよね。

じゃあどうすれば良いか?というのが今回のメインテーマです。

パスワード管理の基礎となるデジタルアイデンティティの理解は、適切なアカウント運用の第一歩です。IDとアカウントの違いや管理ポイントについては、そもそもアイデンティティとは?で詳しく解説していますので、ご参照ください。

株式会社ペイジェントにおけるAzure ADのパスワードレス運用について

株式会社ペイジェントでは、IdPにAzure ADを用いたパスワードレス運用を行っています。ここでは、ペイジェント社の実際の運用方法を例に解説していただきました。

パスワードレス運用の目的とは

鈴木さん:ペイジェントでは、2019年の事業譲渡の際に情シスを立ち上げ、社内セキュリティ体制を構築する必要性が生じました。私の前任者が当時一人で情シス部門を立ち上げ、全環境を構築していたのですが、時間の制約などもあり、完璧な状態には至らなかったようです。

それでもFintech企業として一定のセキュリティは担保しなければなりませんし、そのなかでも「パスワードを使いたくない」という前任者の想いもあり、業務を引き継いだ私が徐々に形にしていったという経緯です。

そんな当社の現在の端末環境ですが、Windowsで380台、Macで20台と合計400台ほどデバイスを導入しています。このようにWindowsメインの会社ですので、パスワードレス化を進めるうえでも、Windowsをベースに運用構成を考える必要がありました。

現在の当社のパスワード運用ですが、雇用形態に関係なく従業員全員にAzure ADのパスワードを発行しています。しかし、従業員は入社してから退職するまでパスワードを見ることも、知ることもありません。

さらに、セルフパスワードリセット(SSPR)も許可していませんので、万が一パスワードをリセットしようとしても、エラーが生じる仕組みになっています。

そもそも当社がなぜパスワードレス運用を行っているかといえば、セキュリティ強化が主な理由です。従業員にパスワードを伝えないことで、第三者の不正ログインやシャドーITを防ぐことができます。また、情シス側の意図に沿った設定を強制できる点でも利点が大きいと感じています。

ジョーシスのブラウザ拡張機能を活用したシャドーITの見える化・対策の具体例は、Josys ブラウザ拡張機能によるシャドウ IT の管理で詳しく紹介しています。ぜひ参考にしてください。

キッティングは情シス側で実施する

鈴木さん:キッティングに関しては情シス側で運用しています。近年注目されている「ゼロタッチキッティング」は、ユーザー側では当社では採用していません。ゼロタッチを採用していない理由としては、大きく3つあります。

1つ目は、ユーザー側に負担がかかるからです。ユーザーが自身で設定することで、「待ち時間」が発生してしまいますし、ユーザーのITリテラシーにもバラツキがあるので、マニュアルを渡したり丁寧に説明したりしても、設定ができない人は少なからず出てきます。

また、リモートワークなどで自宅でゼロタッチキッティングを行う場合は、ユーザー宅のインターネット環境に依存してしまいます。例えば、インターネット環境がテザリングしかないような場合だと、Windowsのアップデート段階でつまづいてしまいますね。

2つ目は、Azure AD Join時に必ずパスワードが必要であることです。これは一時アクセスパスなどで回避不可であり、必ず1度パスワード入力が発生します。我々としてはユーザー側にパスワードを教えることをどうしても避けたかったので、ゼロタッチキッティングは実施しませんでした。

3つ目は、当社ではリモートワークの方でも、入社初日は必ず出社して頂いていることです。結局対面でパスワードを渡すくらいなら、あらかじめパスワード設定ができている状態でデバイスを渡したほうが効率的だろうという判断に至ったわけです。

こうした理由から、ゼロタッチキッティングはユーザーに対しては行っていません。しかし、会社としてまったく行っていないわけではなく、情シス部門では活用しています。

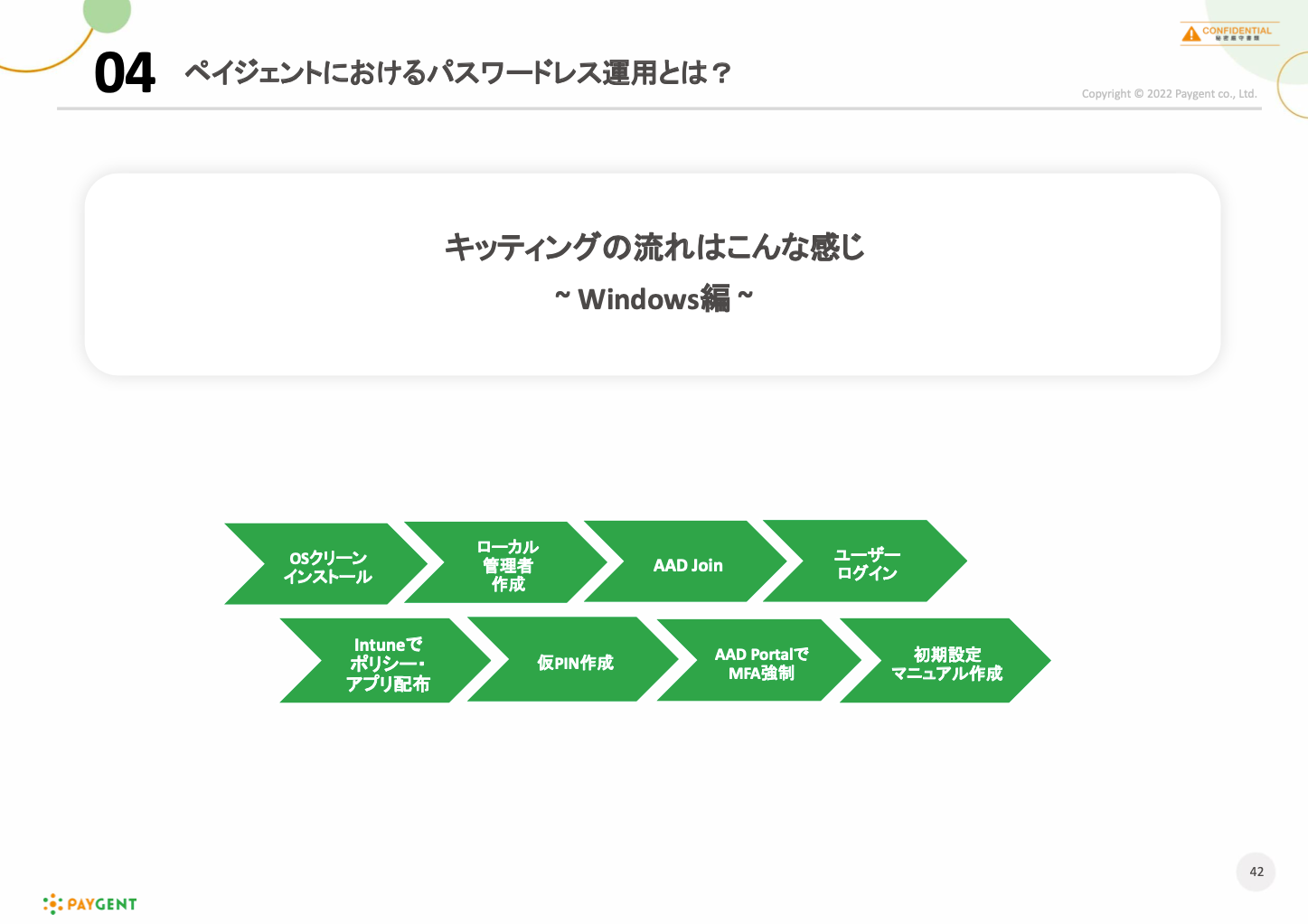

初期設定時にパスワードレスの設定を実施

鈴木さん:当社では、パソコンの初期設定時にパスワードレスの設定を実施し、受け入れ部署の担当者や上司の方が端末を受け取り、新入社員の方に渡すといった流れを取っています。

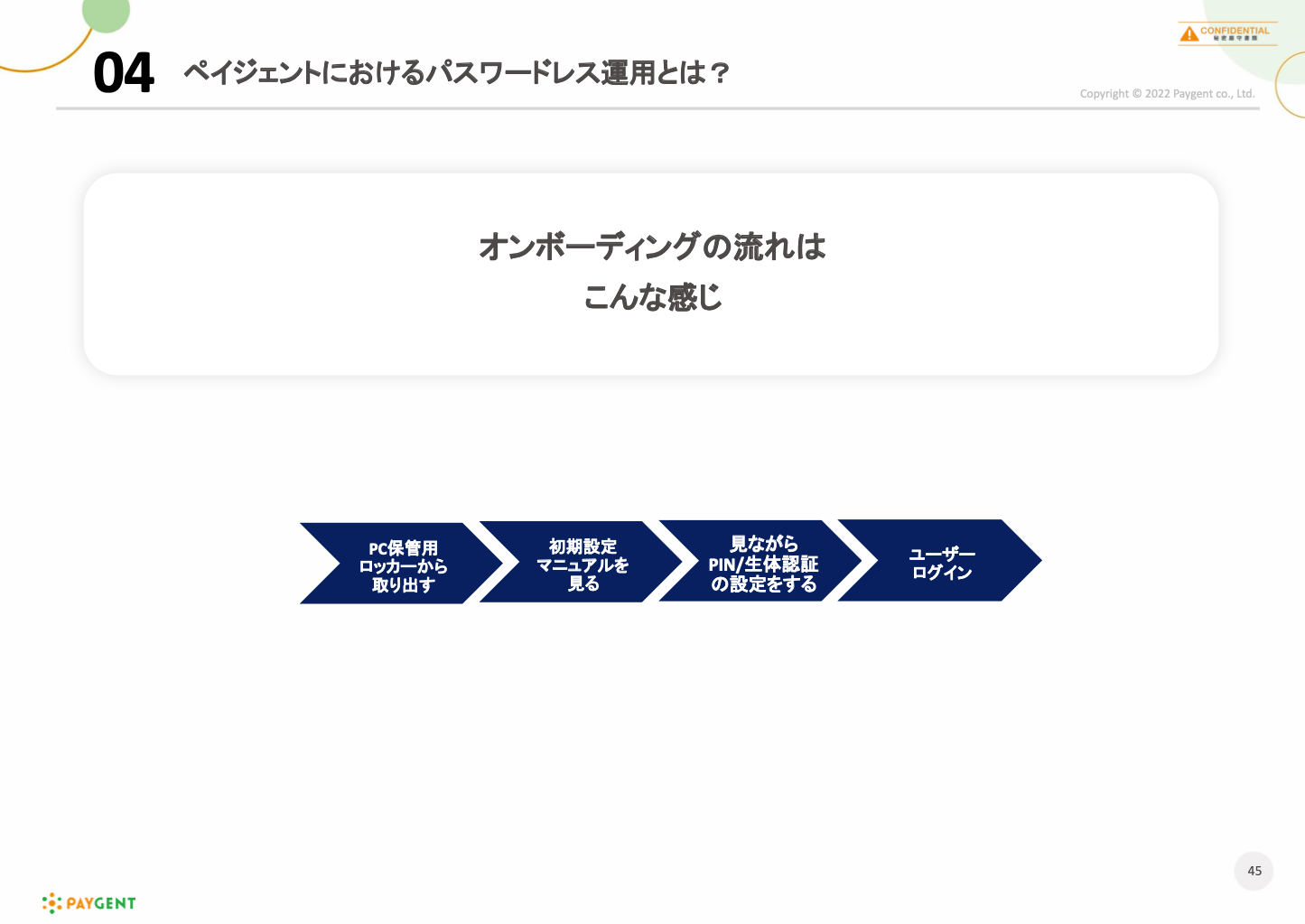

ユーザー側は、出社勤務の方でもリモートワークの方でも、Azure ADのパスワードの入力は一切不要となっています。ユーザーに渡す初期設定マニュアルには、ログインに必要なアカウント名と仮PINのみ記載されています。具体的なオンボーディングの流れは次のとおりです。

OS毎のパスワードレスの設定について

鈴木さん:Windowsの場合は「Windows Hello for Business」を使って、PINと顔認証の設定をします。

次に、「Windows Accounts」拡張機能をインストールし、Chromeブラウザの設定を行います。この拡張機能を使うことで、Windowsにログインすると同じAzure ADのアカウントにログインしている状態を作る機能です。これを使うことで、ブラウザ側はログインに必要なパスワード入力を求められなくなります。

Macの場合は、ローカルパスワードとTouch IDの設定をします。「Windows Accounts」拡張機能はMacでは使えないので、Chromeブラウザ上でログインしてもらいます。1度ログインすれば、Chromeのキャッシュが維持されるので、自動的にログインできるようになります。

その他、Windows、Mac共通になりますが、Microsoft Authenticatorアプリを使って、MFA設定をしたり、パスワードレス認証の設定をします。

初期パスワードの管理方法

鈴木さん:情シス側で設定する際に使用する初期パスワードですが、基本的にはキッティング終了後に破棄するため保存していません。

一方、PIN忘れなどでロックされてしまうこともあります。この場合は「一時アクセスパス」で対応できるので、パスワードが必要になる場面がほとんどありません。

今のところはありませんが、もしどうしてもパスワードが必要になった場合は、パスワードを再発行して、情シス側で手入力します。もちろん入力後のパスワードは破棄します。

どのような企業がパスワードレスでの運用方法を採用できるか

ペイジェント社の実例をもとにパスワードレス化の導入方法を詳しく解説頂きました。さらに、どのような企業がパスワードレスでの運用方法を採用できるかについて鈴木さんの視点で解説してもらいました。

鈴木さん:パスワードレスでの運用を採用できる企業ということで私が考える対象としては、次の3つだと考えています。

- ゼロタッチキッティングにこだわらない企業

- パソコン端末がWindowsメインの企業

- 条件付きアクセスまで設定する余裕がない企業

ゼロタッチキッティングを行う場合は、必ずユーザー側にパスワードが渡るので、それを情シスとして許容できるかどうかを判断する必要があります。ただし、ユーザーが1度だけパスワードを使用するのを許容するのであれば、ゼロタッチキッティングを利用する場合でもパスワードレス化は可能です。

また、Macの場合ではログイン周りで問題が生じるケースがありますので、Windowsがメインの企業の方が、比較的スムーズに導入できると考えます。

最後に、「条件付きアクセスまで設定する余裕はないけど、従業員に私物デバイスを使ってAzure ADアカウントにログインさせたくない」という場合にもパスワードレスは有効です。パスワードレス化を導入すれば、ユーザーはパスワードを知らないので、私物デバイスはもちろん、Web上からも入りようがなくなります。

以上の条件に当てはまる企業でしたら、これから新たにAzure ADを導入する場合においてパスワードレス運用を始めやすいと思います。

まとめ

Azure ADを用いたパスワードレス化の進め方について、プログラマーや社内SEとしての経験・実績を持つ鈴木さんだからこそ聞ける、中身の濃い内容をお話いただきました。後編では、ディスカッションを通じて、さらに深く掘り下げた内容を展開していきます。

<後編へのリンク>

効果的なセキュリティ対策の第一歩として、自社の現状を正確に把握することが挙げられます。とくにSaaSやデバイスといった社内のIT資産は、誰が、何を、どのような権限で持っているかを確認することは重要です。もし情シス部門の担当者が認知していないSaaSやアカウントが社内に存在していた場合、適切に対処することは難しいでしょう。

こういったIT資産をまとめて確認できるのが「ジョーシス」です。100以上のアプリと簡単にAPI連携できるほか、シャドーITの検知もできます。Azure ADと併用して活用することで、より効果的なセキュリティ対策ができるでしょう。

「セキュリティ対策を進めたいけれど何から始めたらわからない」という方やジョーシスのサービスについて気になる方は、こちらのページもチェックしてみてください。

over your identities, applications, and files?

Sign-up for a 14-day free trial and transform your IT operations.

.avif)

-p-130x130q80.png)