新しい働き方に合わせたセキュリティ対策 〜リモートワークやシャドーITから企業を守る〜

現在の状況をヒアリングし、最適な改善方法をご提案します。

リモートワークやSaaSの普及にともない、Webサービスの管理やシャドーITの急増など、セキュリティ面での課題を抱えている企業は少なくありません。

今回のジョーシスラーニングでは「新しい働き方に合わせたセキュリティ対策」を取り上げます。リモートワークを行うにあたって必要な対策やシャドーITへの対応方法に焦点を当て、Netskope Japanの廣瀬さんにお話していただきました。

また、ココナラの川崎さんからは、セキュリティ対策の事例をお伝えいただきます。

<スピーカー>

- 廣瀬 優那|Netskope Japan株式会社 アカウントエグゼクティブ

- 川崎 雄太|株式会社ココナラ 情報システムグループ Group Manager

- 城戸 大輝|ジョーシス株式会社 Sales & Marketing Manager

ポストコロナ時代のクラウドセキュリティ対策の始め方

まずジョーシスの城戸が、リモートワークが浸透したポストコロナに必要となるクラウドセキュリティ対策の始め方を解説させていただきました。

ポストコロナで浮き彫りになった情報システム部門の課題

城戸

ポストコロナと言われて久しいですが、それによって「情報システム部門の”不”」が出てきていると思います。特に課題として切り出したいのが、以下の2つです。

- デバイスの持ち出しに対する情報管理やセキュリティのあり方

- 管理しきれないSaaSの運用負荷やセキュリティ事故のリスク上昇

◎デバイスの持ち出しに対する情報管理やセキュリティのあり方

城戸

1つ目に関しては、テレワークの急速な拡大により、どの企業もデバイスの持ち出しが当たり前になり、情報管理やデバイスに対するセキュリティのあり方が変わってきている課題があるかと思います。

従来は境界型防御のなか運用していましたが、ゼロトラストの世界が主流になってきています。

◎管理しきれないSaaSの運用負荷やセキュリティ事故のリスク上昇

城戸

2つ目としてはSaaSの利用急増によって、シャドーITと呼ばれるような管理しきれないSaaSの運用負荷も増しているという課題ですね。

アカウントの発行削除は作業的な要素もありますが、どのようなポリシーを適用していくかを間違ってしまうと、セキュリティ事故につながる恐れがあります。

ポストコロナにおける情シスを取り巻く環境と課題

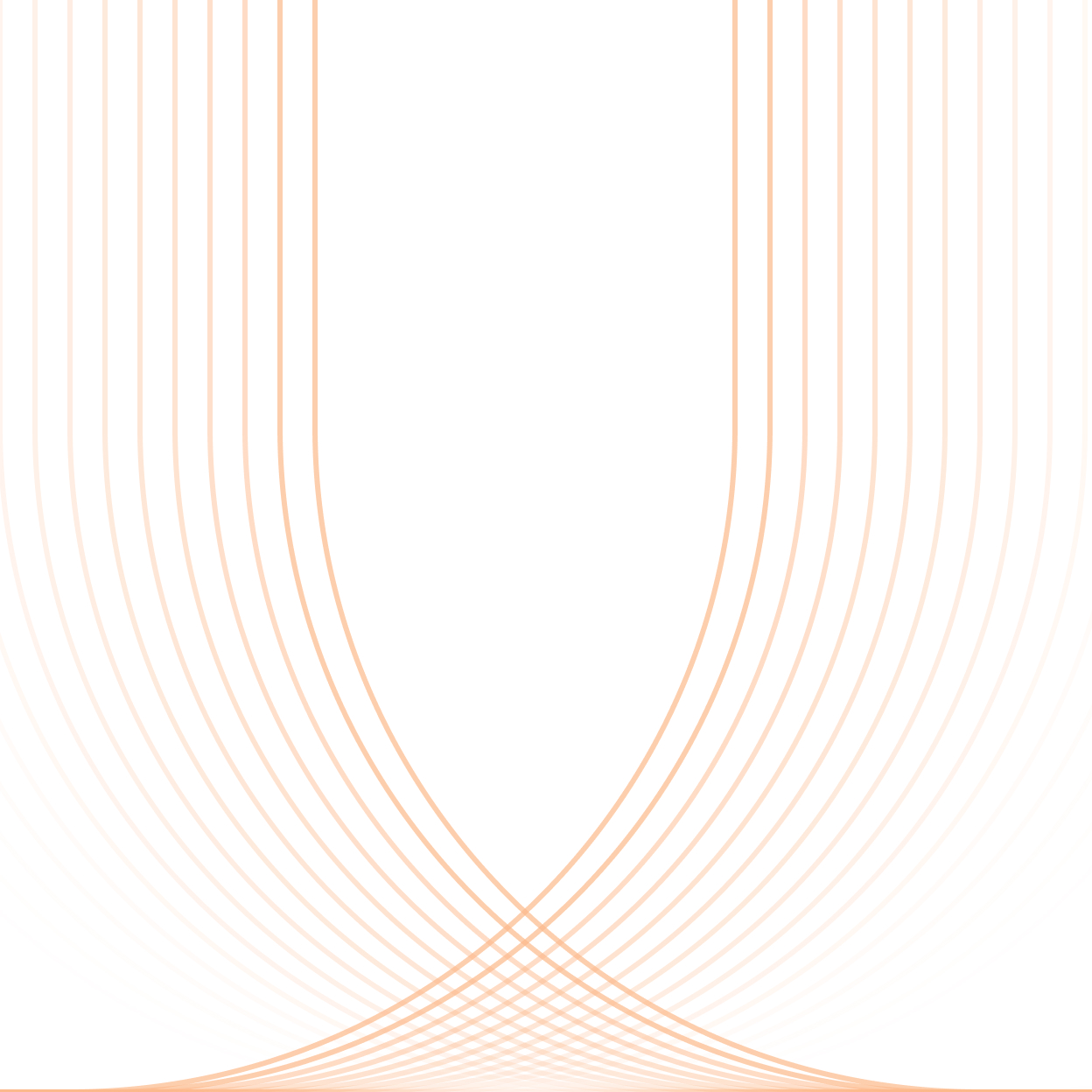

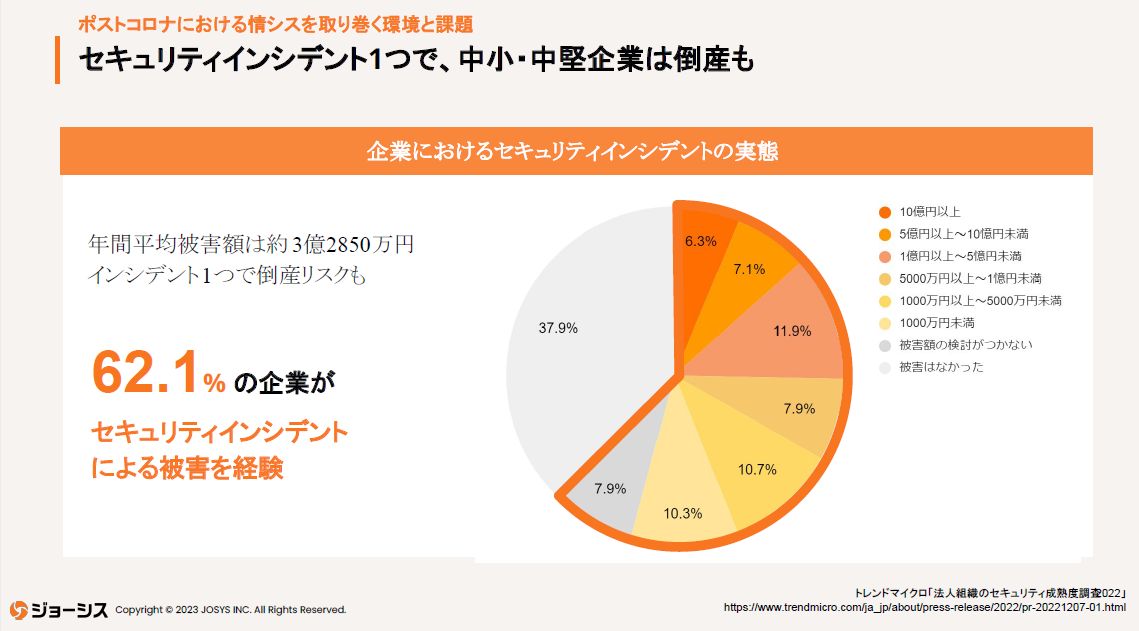

情報システム部門を取り巻く環境と課題をお話させていただくと、情報漏洩事件は年々増えてきています。

一方で中小企業を見てみると、過去3年間でセキュリティ投資を行っていない企業が3分の1を占めているわけです。セキュリティリスクは増しているものの、なかなか対応が取れていない状況にあるのかと思います。

シャドーITの管理はリモートワーク時代の重大な課題です。Josysのブラウザ拡張機能は、従業員の未承認アプリケーション使用をリアルタイムに検知し、迅速にリスクを軽減します。効果的なシャドーIT管理の詳細については、Josys ブラウザ拡張機能によるシャドウ IT の管理をご参照ください。

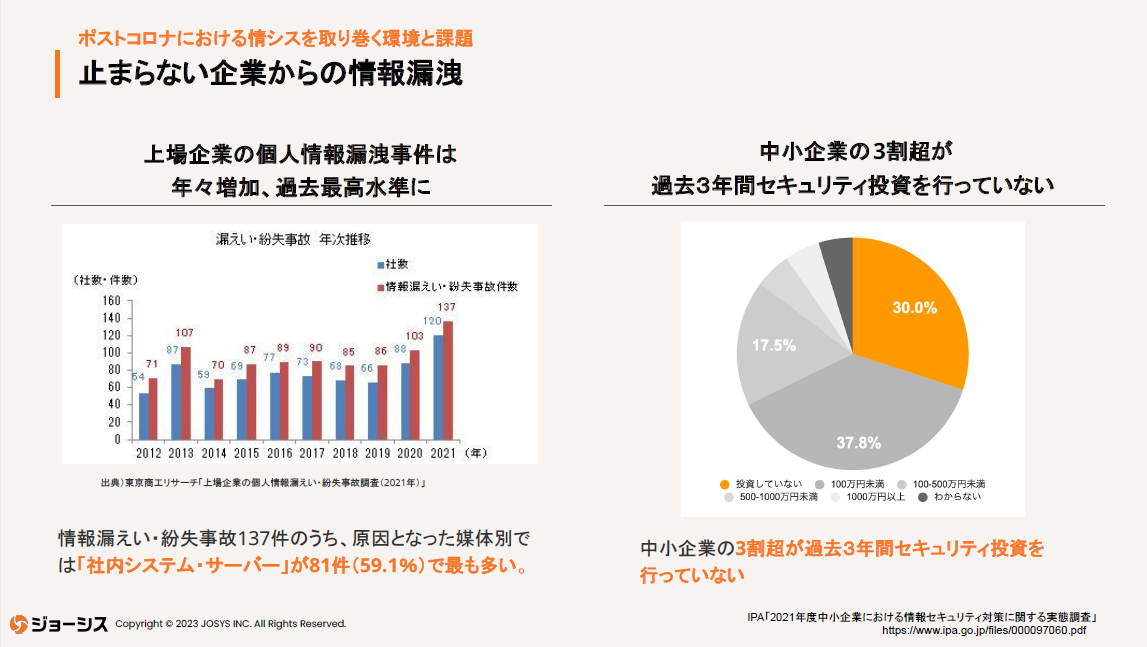

◎情報漏洩事故の主な原因は「中途退職者に起因」

城戸

また、情報漏洩が起きる原因を見ていくと、中途退職者からの情報持ち出しが最も多い原因であることが調査結果でわかっています。

情報持ち出しが増えている背景としては、SaaSの利用拡大などでデバイスをリモート環境で運用していくことが当たり前になり、管理・監督が行き届かなくなってきていることが挙げられます。

◎法改正により企業ペナルティは厳格化

城戸

実は法改正にともない、情報漏洩などによる企業のペナルティが厳格化しているんです。企業側としては、リスクヘッジをしていく必要性が出てきている状況かと思います。

法改正によるインパクトを見ると、例えば情報漏洩が起きたり、サイバー攻撃を受けたりすると、被害額の平均としては1件あたり3億2850万円となってしまうんですね。企業が倒産しかねないほどのリスクがあり、なかには10億円以上も発生しているケースもあります。

また、実は60%以上の企業がセキュリティインシデントによる被害を経験しています。サイバー攻撃によって、信頼性の欠如や売上・株価に影響が数字として出てしまうところは、皆さんも感じるかと思います。

サプライチェーン攻撃といった形で大企業側を攻撃していくこともあります。自社内で管理できれば良いわけではなく、取引先にも影響が出てきてしまうこともケースも考えられます。

退職者アカウントの適切な管理は情報漏洩防止の鍵となります。Josysのソリューションでは、アクセス権の迅速削除を実現し、管理ミスによるリスクを大幅に削減できます。詳細は数秒で完了するアクセス権の削除をご覧ください。

セキュリティ対策に必要なリスクの可視化・把握

城戸

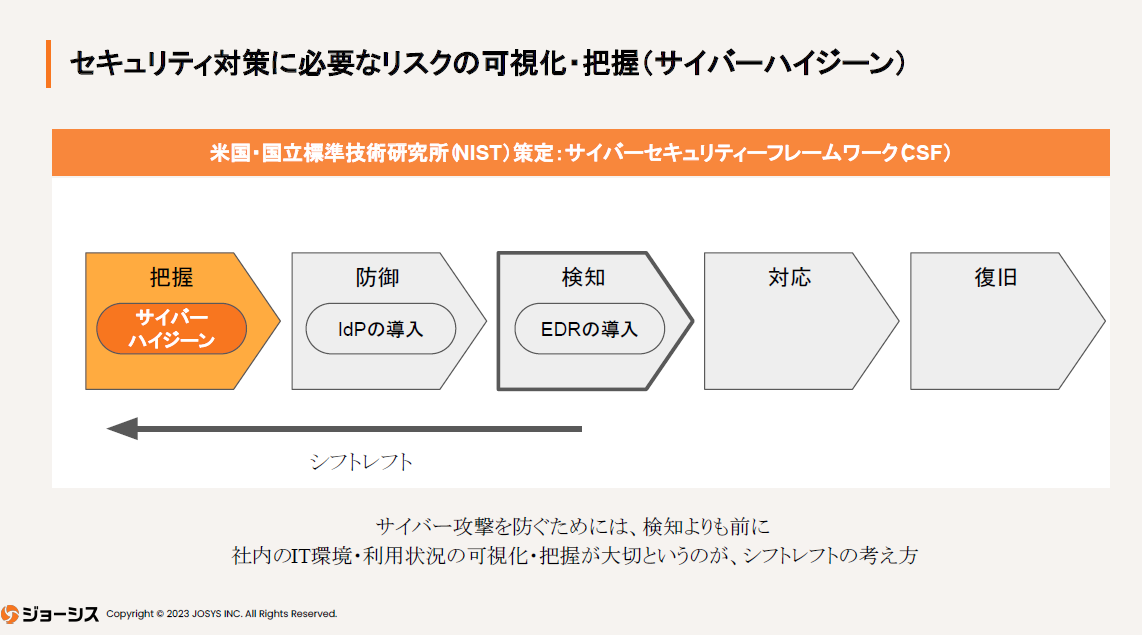

それを踏まえて、どのようにセキュリティ対策を始めていけばよいか迷う方も多いかと思います。参考になるのが、上記のサイバーセキュリティのフレームワークです。

「把握」「防御」「検知」「対応」「復旧」といったプロセスがあります。例えば検知や防御に関しては、IdPやEDRを導入して対策している企業が多いかと思います。

しかし、自社のIT資産やリスクの存在をしっかり把握する、いわゆる「サイバーハイジーン」が大切です。

まずは、「把握」「防御」「検知」のシフトレフトを対策して、検知や防御を行うことが非常に重要になってきます。

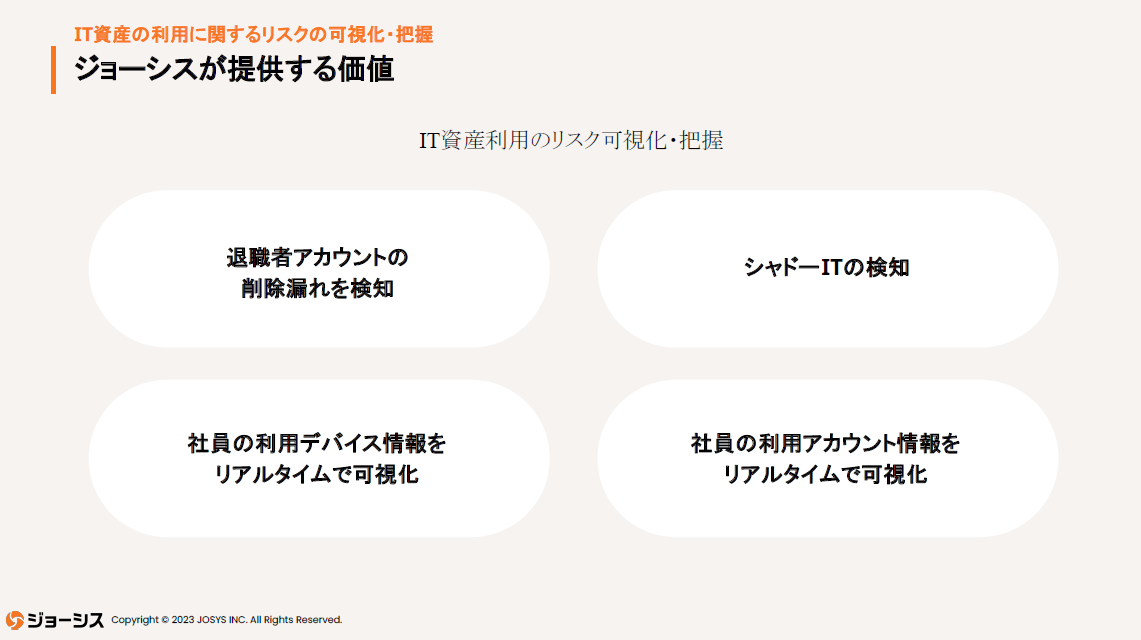

例えば我々が提供しているジョーシスでは、IT資産の可視化、リスクの顕在化をサポートすることができます。ジョーシスでは、従業員の台帳とデバイスの台帳、サブスクリプション契約の情報といった台帳を統合的に管理して可視化することで、異常状態を検知できる特徴があります。

◎脆弱性の例①:退職者アカウントが放置されている

城戸

具体例も交えて脆弱性の例をお伝えしていきます。先ほど紹介したように、退職者からの情報漏洩は非常に増えているという現状です。退職者に対して適切な管理・コントロールをすることは欠かせないですね。自社で調査したところ、約75%の企業で退職者のアカウントを適切に削除できていない可能性があると回答しています。

よって、退職者アカウントを管理・監督していくことが非常に重要だと考えています。ジョーシスでは、適切ではない情報がアカウントに付与されている場合、アラートを出したうえでアプローチできます。実際には、退職者アカウントの削除漏れを検知したら、SaaSアカウントごとにそれぞれ削除対応が必要ですが、ジョーシスを通じてアカウントの削除ができるというわけです。

さらにクラウドサービスの未利用アカウントも検知できるので、コスト削減とセキュリティレベル向上の実現にもつながります。

退職者アカウントの適切な管理には、そもそものデジタルアイデンティティの理解が欠かせません。IDやアカウントの違い、属性管理の基本についてはそもそもアイデンティティとは?で詳しく解説しています。

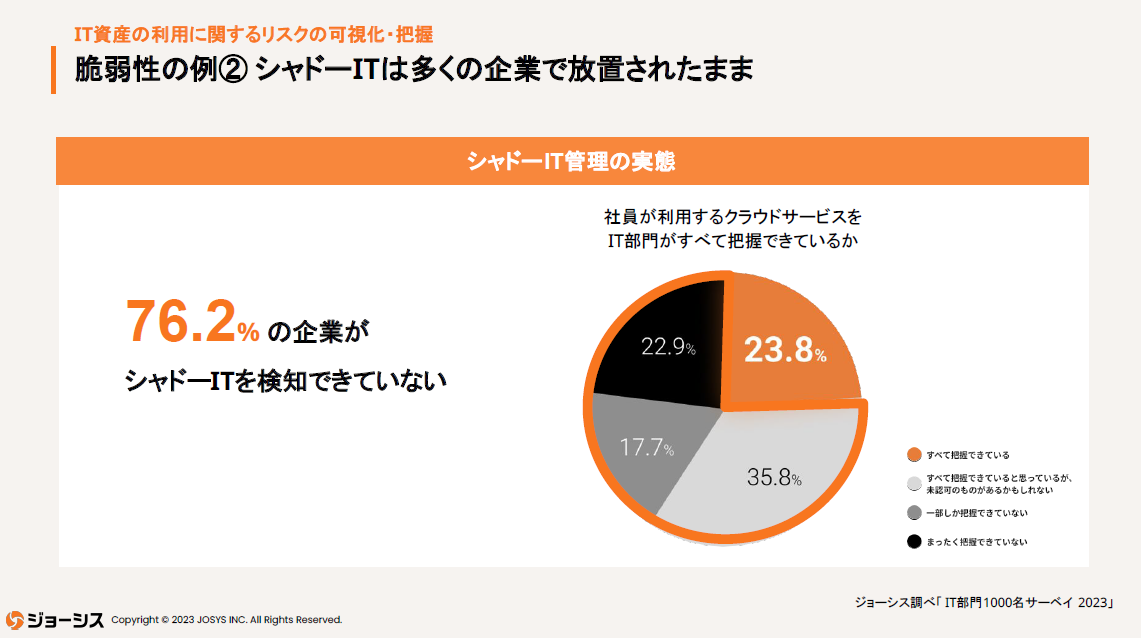

◎脆弱性の例②:多くの企業でシャドーITが放置されている

城戸

2つ目の脆弱性の例としては、個人が勝手に個人アカウントで作ってしまい、会社として把握できていないシャドーITから情報漏洩してしまうケースですね。

ジョーシスでは、利用状況と紐付けて管理できるので、シャドーITを検知したら適切かどうかを素早く見ていくことができます。

特にリスクの高いストレージ系のシャドーITの発見など検知していく点では、クラウドセキュリティ対策として非常に有効かと思います。

新しい時代に差しかかっているなかで、セキュリティ対策の考え方を見直していく必要があります。まずはIT資産やリスクを把握して、検知をしていくといったところが極めて重要です。特にどんどん増えていくSaaSを適切に管理していくということが、クラウドセキュリティ対策の第一歩として重要なポイントだと考えています。

シャドーITの可視化と管理は、セキュリティ対策の要です。具体的なツール活用や運用のポイントを含む最新事例については、Josys ブラウザ拡張機能によるシャドウ IT の管理で詳しく紹介しています。効果的な対策の参考にぜひご覧ください。

新しい働き方に合わせたセキュリティ対策

続いて、新しい働き方に合わせたセキュリティ対策について、Netskope Japanの廣瀬さんに解説いただきました。

セキュリティトレンド

廣瀬さん

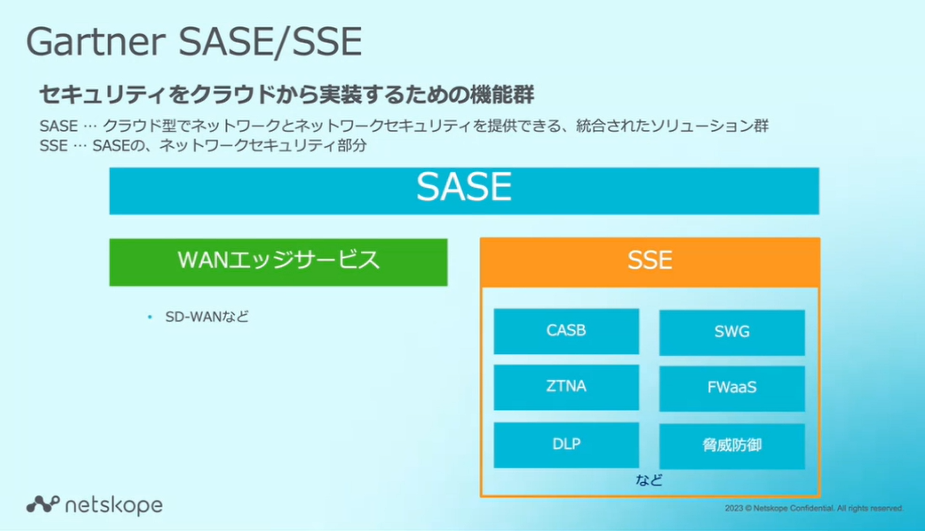

セキュリティトレンドと言われると「ゼロトラスト」や「SASE」を思い浮かべる方が多いのではないかと思います。その中でも「SASE」や「SSE」といったキーワードがより今後注目されていくと考えています。

DXの推進や働き方改革など、さまざまな背景をもとに時代自体も変わってきているので、各企業様も時代に沿ってセキュリティ対策を変えていく必要があります。実際にセキュリティ自体をクラウドに移行して、従来のセキュリティツールよりも効果的にセキュリティ対策を実施していきたいと考えられているケースが多いかと思います。

Netskopeでは、シャドーIT対策やCASBなどのご相談をいただくことが多いんですが、そういったお客様が持っていらっしゃるよくある構成を解説します。

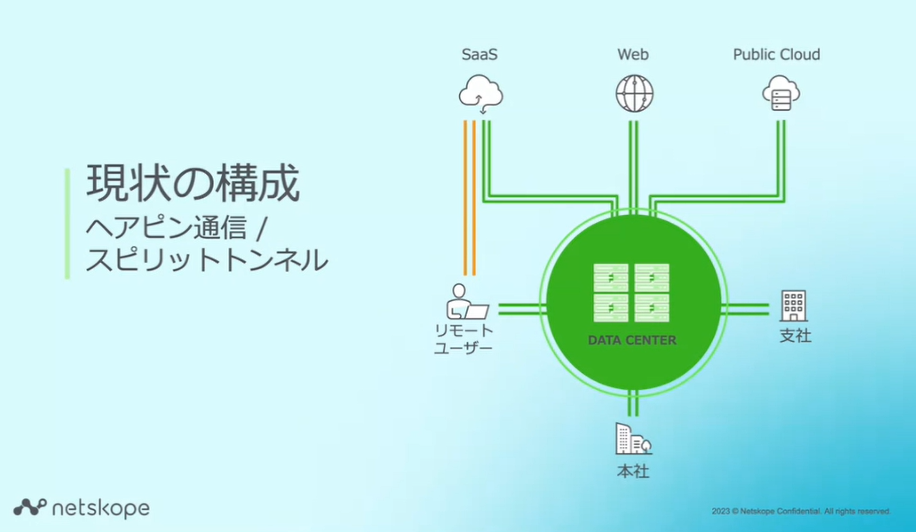

◎現状の構成:ヘアピン通信/スピリットトンネル

廣瀬さん

上記のような構成ですと、シャドーIT対策などのクラウド自体がマルウェアに利用されてしまうリスクに対応しきれない部分が多いかと思います。加えてデータアプリケーションがクラウドに移ってしまっています。

これまでのセキュリティ対策では不十分なところが多いので、何かしらの対策を行わなければいけないかと思います。

ただ対策をするために、従来のセキュリティ対策を無理やりクラウドに持っていってしまうとそれこそ非効率です。これから大切になってくるのは、セキュリティ自体をデータに追随させることだと考えています。

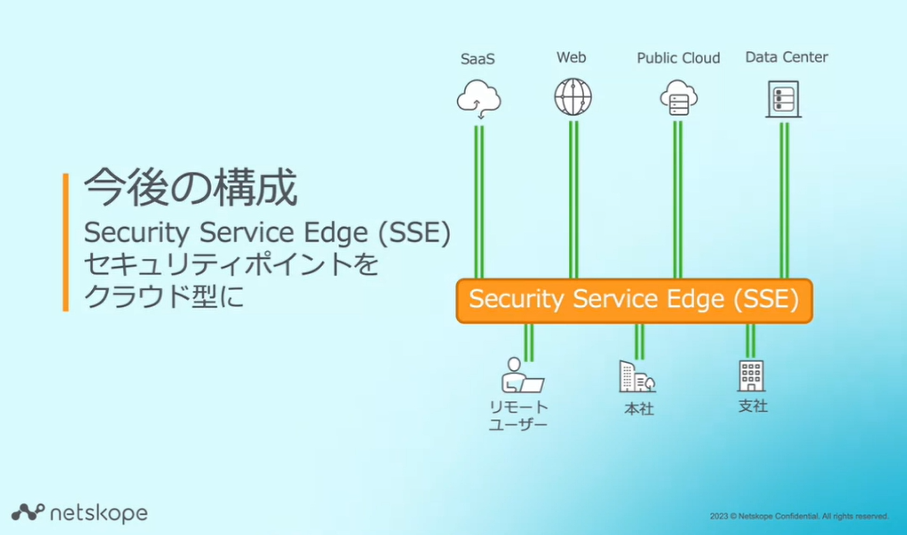

◎今後の構成:セキュリティポイントをクラウド型に

廣瀬さん

今後の構成として、クラウド型のセキュリティポイント、SSEソリューションを入れていただくのが、一つ対策として考えられるかと思います。上記の図のようにユーザーやデバイスがどこにいても、いつでも安全に重要な会社のデータにアクセスできるようになります。

セキュリティフレームワークが構築できるので、このような構成を検討していくことがポイントになるでしょう。

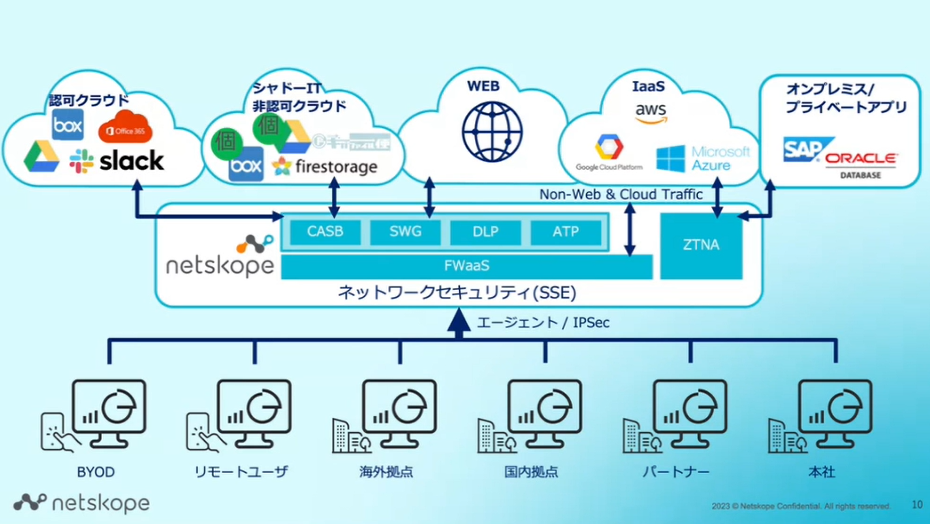

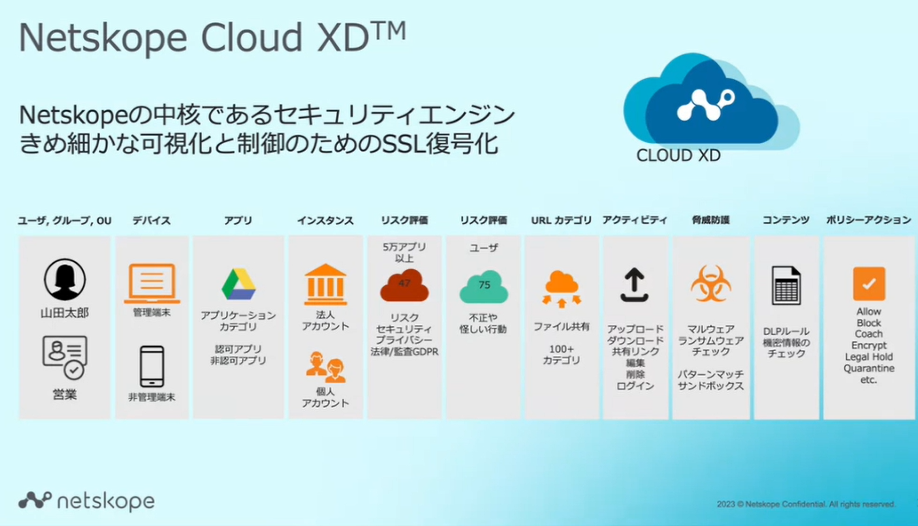

SSEとしてのNetskope

廣瀬さん

SSEとしてNetskopeを導入したときのイメージについてお話しします。

上記の図のように国内や海外に限らず、ユーザーやデバイスがどこにいても、いったん通信をNetskopeのクラウドプロキシに振り向けていただくことで、Netskopeで通信を可視化して制御ができる構成となります。

そうすることで、SSEとして必要な部分が、いつでもどこでも安全に利用可能になるかと思います。

Netskopeの強みは、通信を複合化して中身をしっかり見ていったうえで、きめ細かい制御ができる点です。通信の中身を見ているので、細かいところまで見えてくるんですね。

またDLP機能があるので、社外秘などの特定の文字列をDLPのルールに適用させていくことで、重要なデータを持ち出されないように守っていくことが可能になります。

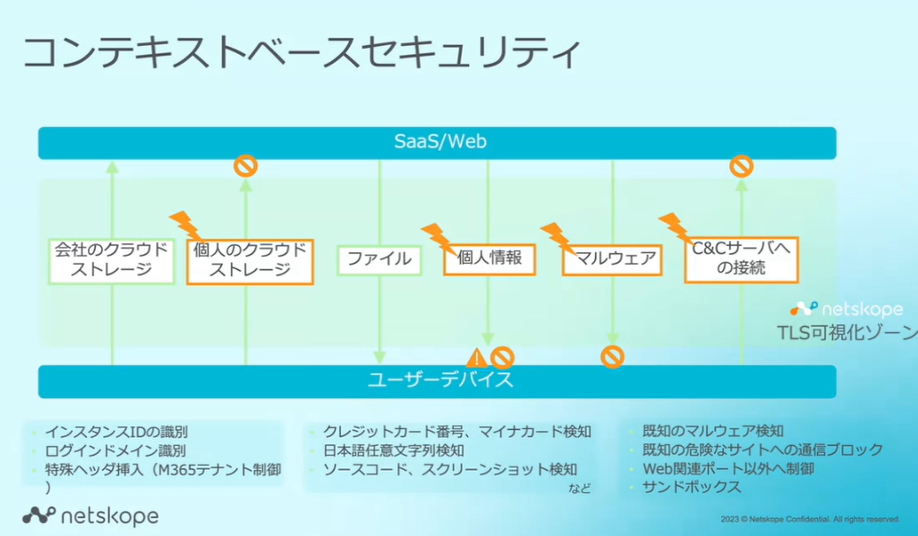

コンテキストベースセキュリティ

廣瀬さん

具体例もご案内できればなと思います。企業としては、情報漏洩の観点から個人のクラウドストレージにあまりアクセスをさせたくないのであれば、個人のクラウドストレージへのアクセスをブロックすることも可能です。

個人情報でいうとクレジットカードの番号や、マイナンバーなどルールに沿って、Netskopeで制御ができます。大切な情報を守っていくという意味で、このDNPルールを広く使っていただけるかと思います。

ファイルのなかにマルウェアが含まれてしまっているような場合も、Netskopeで中身を見ていくことできるので、ダウンロードをさせない、そういったアクティビティをブロックするといった対策が可能になっています。

企業のセキュリティと利便性のバランス

廣瀬さん

セキュリティソリューションを選定していく上で、担当者の方が悩まれるのがユーザーの利便性とパフォーマンスを邪魔しないかどうかだと思います。ある程度縛りがありつつも、情報を守れるものですね。

在宅体制があるのにあまり生かせていないと、本末転倒になってしまいます。バランスが崩れないような形でのソリューション提供が、一つのビジョンとしてあります。

SSEの実現に向けて

広瀬さん

SSEの実現には、ユーザーやデバイスがどこにいても、またデータやアプリケーションがどこにあっても、安全にデータにアクセスができるセキュリティであることが必要です。セキュリティ選定では、利便性やパフォーマンス、バランスを崩さないようなソリューションが欠かせないでしょう。

ココナラにおけるジョーシス/Netskope適用に向けたアプローチ実録

実際にジョーシスとNetskopeを導入して、セキュリティ対策を行っているココナラの川崎さんに、導入の背景やメリット・効果、導入で苦労した点を解説いただきました。

ココナラで抱えていたセキュリティの課題

川崎さん

社員としては入社時に100名程度でしたが、現在は200名近くなり広がってきました。リソースが限られているなかで、優先度の高い施策を効率的に進めることが最重要課題となっていました。

私がセキュリティ部門を立ち上げたときには、セキュリティ課題はリストアップされていませんでした。内部脅威・外部脅威で情報を分析した結果、不正持ち出しやシャドーIT対策ができていない状況でした。

当時を振り返って見ると内部脅威の対策が本当にできておらず、EDRの導入で持ち出しの対策や規程策定などは行っていたものの、正直抜け道があるような状況だったんですね。

しかし、まず事業を進めるために優先しなければいけない施策が多かったので、なかなかセキュリティまで手が回せませんでした。

ココナラがジョーシス/Netskopeを導入した背景

川崎さん

シャドーITが存在することは知っていましたが、全貌は把握できていませんでした。

また情報誌持ち出しや、デバイスの不正持ち出しの経路も多数ありました。個人のDropboxや個人のGoogleドライブも同じで、正直追跡すらできていない状況でした。早急に何とかしなければいけなかったため、ジョーシスとNetskopeを導入しました。

ここからは、ジョーシスとNetskopeの導入背景と打ち手をご紹介します。

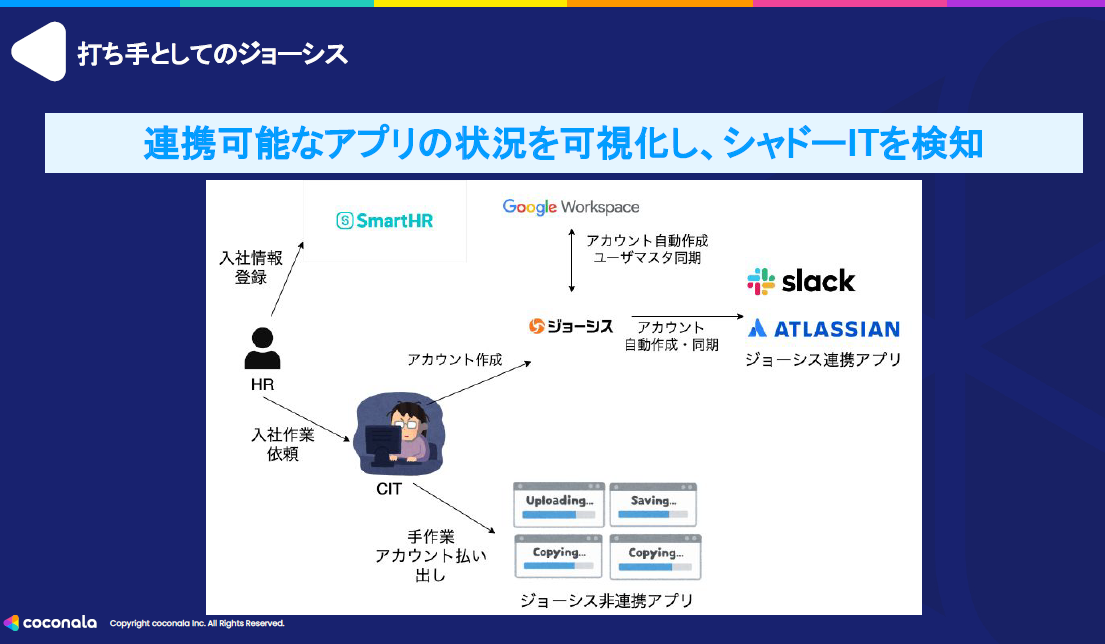

◎打ち手としてのジョーシス

川崎さん

どのようなアカウントで、どのアプリが使われているかを把握しようとするのは、実際なかなかできません。これを可視化するためにジョーシスを導入しました。ジョーシスには連携可能なアプリが多数あるため、そこからシャドーITを可視化して検知していくことを始めました。

ジョーシスの導入で飛躍的にカバーできる範囲が広がったこともあり、本当に費用対効果高いソリューションだなと思っています。

また半期に1回行っているアカウントの棚卸に活用して、運用の工数が大幅に減ったので、本当にジョーシスを入れてよかったですね。

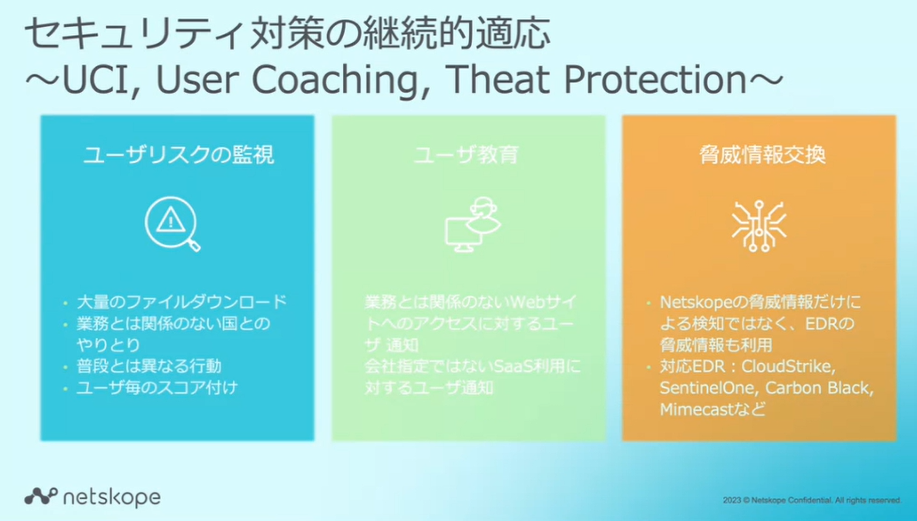

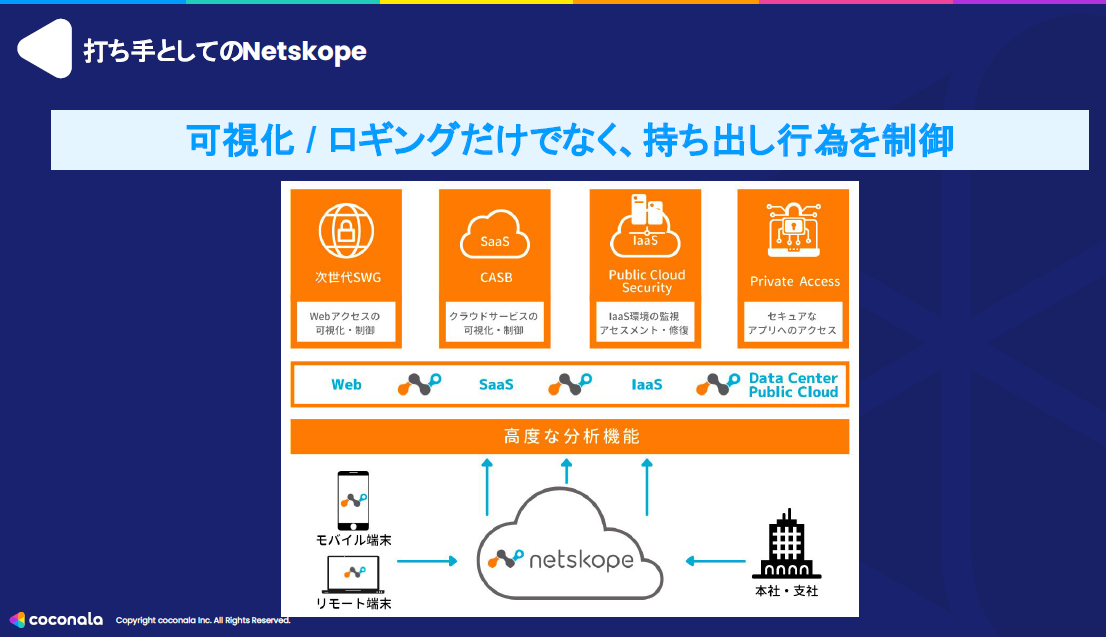

◎打ち手としてのNetskope

川崎さん

Netskopeについては、可視化とロギングができる点を期待はしていましたが、持ち出し行為を制御する点が大きいですね。やはりCASBやSASEは、セキュリティ対策のトレンドでもあるので、入れなければと思っていました。

特に重要な情報を外に持ち出さないようにするためには、アップロードログを取るだけでなく、ダウンロードをしっかり検知をしていくことでブロックする必要があります。「この人は怪しい動きをしていないよね」といったように、人単位で検知やブロックをしていくといったところです。

注意喚起するだけでも啓蒙につながるので、そういった対策もしっかり行うためにNetskopeを導入しました。

ジョーシス/Netskopeを導入するメリット・効果

川崎さん:導入背景や打ち手について話しましたが、導入のメリットや効果も簡単にご紹介させていただきます。

◎ジョーシスのメリット・効果

川崎さん

ジョーシスには、ゼロタッチデプロイの実現にも寄与していただいています。アカウント作成の自動化や管理を一気通貫で実現できるので、運用工数の大幅な削減になり助かっています。

また管理業務も工数がかかりますが、ジョーシスはキッティングだけではなく、しっかりと引き継ぎができるというところもメリットに感じていますね。

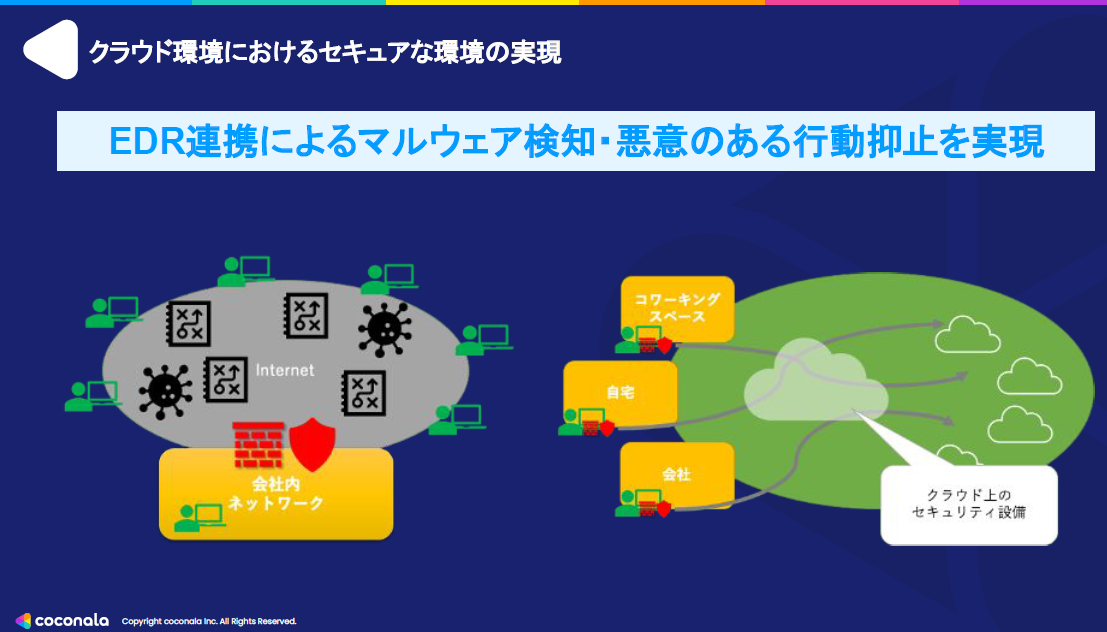

◎Netskopeのメリット・効果

川崎さん

続いてNetskopeですね。ココナラで利用しているEDRとの連携もできて、悪意のある行動の抑止を実現していく点に寄与しております。

例えば、Google Chromeのエクステンションなどは、EDRでは検知できないけれども、Netskopeで検知してくれました。またアドウェアも検知してくれるので、飛躍的にセキュリティレベルが上がったと実感しております。

ジョーシス/Netskopeを導入するにあたり苦労したこと

川崎さん

ここまで私から見たメリットや効果をお話ししましたが、導入で苦労した話も皆様興味があるところだと思います。そこで2つご紹介させてください。

◎投資対効果(ROI)を定量的に説明することが難しい

川崎さん

経営層に予算を取らなければいけないときには、投資対効果は大事ですよね。投資対効果を定量的に説明するのかがポイントだと思うんです。

私がアプローチするときは、万が一問題が発生した場合の対応コストを算出するしかないと考えています。さらにソリューション費用を比較していきます。全社の発生確率を正しく説明できないと難しいところがありますが、社外のインシデント事例などで説明していますね。

◎導入して終わりではなく、いかに運用するか?がポイント

川崎さん

先ほども話題に上がりましたが、導入して終わりではなく、いかに運用するかがポイントになると思っています。ソリューション導入コストは正しく見積もることはできますが、運用コストは正直なかなか正しく見積もることが難しいと思いますね。

ココナラでは、他社事例やセキュリティ運用の参考値から運用コストを試算しました。またジョーシスとNetskopeは、長い期間TOCさせていただきました。

その中で運用コストを算出して、今のメンバーで回るのか、増員が必要かを見積もることができました。

ジョーシス/Netskopeを用いて「不」を解消する

川崎さん

どちらもココナラの課題を解決するためには不可欠なソリューションだと思っています。

連携アプリや機能もこれからも増えていくと聞いているので、今後が楽しみです。効果的に運用していくためには、今後とも2社とリレーションを構築してより運用体制を築いていければなと思っております。

ディスカッションパート

ここからは、Netskopeの廣瀬さんとココナラの川崎さん、ジョーシスの城戸とのディスカッションや読者の質問への回答を中心にお伝えします。

経営層にセキュリティリスクを理解してもらうには、どのようなタイミングでアプローチするべきか?

城戸

システム導入するには、経営層に数字で費用対効果などを見せていく必要があるかと思いますが、皆様やりつつも、結構相当苦労されている点かと思うんですね。

社外のイベントも含めて、どういうタイミングでアプローチをしていくことが効果的でしょうか。

川崎さん

そうですね。世の中ではセキュリティ事故が日々起こっていて、名だたる企業様でも起きていることを説明していますね。例えば「マルウェアでいっても中小企業も狙われていて事例があります」と事例ドリブンで話をしていきます。

城戸

なるほど。適切なタイミングでコミュニケーションをして理解をしてもらわないと、セキュリティの話はなかなか進めづらいところってありますよね。

川崎さん

やはりタイムリーに行うことが大事かなと思います。

導入後に運用の満足度を上げる方法

城戸

Netskopeでは、あらゆるデータが取れて、さまざまな検知やアラートを出す機能があります。できることが多いからこそ、うまく活用できている人と活用できてない人の違いは何かあったりしますか。

廣瀬さん

そうですね。最初に要件がまとまっている企業様と、「経営層から言われてCASBとSASE入れなきゃいけない」といった企業様では、運用したときの満足度も変わってきますね。最初からゴールがはっきり決まっているかどうかで、運用の満足度や投資対効果が変わってくるかとは思います。

城戸

なるほど。ジョーシスやNetskopeに限らず、ツールの導入や運用は何をしたいのか経営層も含めて合わせておくことが大切ですね。

運用面での悩み

廣瀬さん

運用面については気になる方も多いかと思います。先ほどお話しにもありましたが、他にも運用面で苦労されたことはありましたか。

川崎さん

やはりセキュリティソリューションを導入すると通信を見なければいけないので、少なからずオーバーヘッドがかかります。そのため業務への影響をいかになくしていくかが焦点でした。

例えば、明らかに安全な内部システムや、Googleワークスペース上でのダウンロード・アップロードについては本当に制御をかける必要があるかなど、Netskopeの関知する場所、関知しない場所の取捨選択のチューニングをひたすら行っていましたね。現状では満足度としてもだいぶ上がったかなと思っています。

廣瀬さん

そうですよね。どの企業でも同じかと思いますが、チューニングの部分はトライアンドエラーもあるかなと思います。

川崎さん

廣瀬さんに伴走していただいて、ありがたかったです。

業務効率化の部分は、経営層にどのように話していたか?

城戸

ジョーシスには、セキュリティ対策のほかにも業務効率化の側面もありますが、川崎さんはココナラ導入時に経営層にどういった説明をされたんでしょうか。

川崎さん

業務効率については、アカウントの自動発行など管理の省力化につながる点を話していました。セキュリティと業務効率化、両方の話もしていて「これだけメリットあるよ」ということを積み上げていっていましたね。

特にアカウントの発行は楽になりました。ココナラでは、MacでJamfを使っていろいろなソリューションを組み合わせることで、アカウント発行も絡ませてPCの電源を入れたらカード全部作られるようにしています。

それ以外にもアカウント棚卸が面倒な部分でしたが、ジョーシスの導入で本当に省力化できたことは助かっています。そのような部分も数字で語っています。

城戸

どうもありがとうございます。そのように感じていただけて非常にうれしいです。

まとめ

Netskope Japanの廣瀬さんとココナラの川崎さんから、新しい働き方にあわせたセキュリティ対策について解説いただきました。

テレワークやSaaSの利用増加により、新しい働き方に合わせたセキュリティ対策が求められています。今回の話を参考に、リモートワークを行うにあたっての必要な対策やシャドーITへの対応方法を検討するのも一つです。

ジョーシスでは、SaaSやデバイスといった社内のIT資産をまとめて確認できます。誰が、何のツールを、どのような権限で持っているかがわかり、シャドーITの検知も可能です。効果的なセキュリティ対策として、ジョーシスの導入を検討してみてください。

急速に普及する生成AIの利便性とリスク管理を両立させるためのガバナンス体制構築については、シャドーIT化する生成AI、適切な管理でイノベーションの力にで実例を交えて解説しています。AI時代に対応した管理の指針としてご活用ください。

over your identities, applications, and files?

Sign-up for a 14-day free trial and transform your IT operations.

.avif)

-p-130x130q80.png)